Лаборатория информационной безопасности. Лаборатория информационной безопасности Пишем кейлоггер на c

Лаборатория информационной безопасности

Воруем пароли или лучшие программы для слежения за компьютером соседа

Кто из нас не хотел почувствовать себя хоть раз кул-хакером и сломать хотя бы что-нибудь? 🙂 Если даже и нет, то уж о том, как было бы здорово заполучить пароль от почты / соц. сети друга, жены / мужа, соседа по комнате думал хотя бы однажды каждый. 🙂 Да и надо же с чего-то начинать, в конце-то концов! Существенная часть атак (взломов) включает в себя заражение компьютера жертвы так называемыми кейлоггерами (spyware).

Кто из нас не хотел почувствовать себя хоть раз кул-хакером и сломать хотя бы что-нибудь? 🙂 Если даже и нет, то уж о том, как было бы здорово заполучить пароль от почты / соц. сети друга, жены / мужа, соседа по комнате думал хотя бы однажды каждый. 🙂 Да и надо же с чего-то начинать, в конце-то концов! Существенная часть атак (взломов) включает в себя заражение компьютера жертвы так называемыми кейлоггерами (spyware).

Итак, в сегодняшней статье поговорим о том, какие есть бесплатные программы для слежения за компьютерами на базе windows, где можно скачать их полные версии, как заразить ими компьютер жертвы и в чём особенности их использования.

Но вначале небольшое введение.

Что такое и зачем нужны кейлоггеры?

О том, что это такое, думаю, Вы догадались и сами. Как правило, они представляют собой некую программу, которая скрыто (хотя это не всегда так) устанавливается на компьютер жертвы, после чего фиксирует абсолютно все нажатия на клавиатуре на данным узле. При этом помимо самих по себе нажатия обычно фиксируется: дата-время нажатия (действия) и программа, в которой эти действия были выполнены (браузер, в том числе адрес сайта (ура, сразу видим, от чего пароли!); локальное приложение; системные службы (в т.ч. пароли входа в windows) и т.д.).

Отсюда сразу видна одна из проблем: я заполучио на пару минут доступ к компьютеру своей соседки и хочу заполучить её пароль от ВК! Установил чудо-программку и вернул комп. Как же мне потом смотреть пароли? Снова искать способ забрать у неё комп? Есть приятная новость: как правило, нет. Большинство кейлоггеров способно не только хранить всю накопленную базу действий локально, но ещё и пересылать её удалённо. Вариантов отправки логов существует масса:

- Фикситрованный e-mail (может быть несколько) – самый удобный вариант;

- FTP-сервер (у кого он есть);

- SMB-сервер (экзотика, да и не очень удобно).

- Фиксированная флешка (вставляешь её в USB-порт компьютера жертвы, и все логи копируются туда автоматически в невидимом режиме!).

Зачем же всё это нужно? Думаю, ответ очевиден. Помимо банальной кражи паролей, некоторые кейлоггеры умеют ещё ряд приятный вещей:

- Логирование переписки в заданных соц. сетях или мессенджерах (напр, Skype).

- Съёмка скриншотов экрана.

- Просмотр / съемка данных с веб-камеры (что может быть очень интересно).

Как использовать кейлоггеры?

А это вопрос непростой. Надо понимать, что просто найти удобный функциональный хороший кейлоггер мало.

Итак, что же нужно для успешной работы программы-шпиона :

- Администраторский доступ к удалённому компьютеру.

При чём это совсем не обязательно именно физический доступ. Вы вполне можете зайти туда через RDP (службу Удалённого рабочего стола); TeamViewer; AmmyAdmin и т.д.

Как правило, с этим пунктом связаны самые большие сложности. Однако же я недавно писал статью о том, как получить права администратора в Windows. - Анонимный e-mail / ftp (по которому Вас не вычислят).

Конечно, если Вы ломаете соседу тётю Шуру, этот пункт можно смело опустить. Как и в случае, если у Вас компьютер жертвы всегда под рукой (аля, узнать пароли брата / сестры). - Отсутствие рабочих антивирусов / внутренних систем защиты Windows.

Большинство публичных кейлоггеров (о которых и пойдёт речь ниже) известны подавляющему большинству антивирусного ПО (хотя есть такие вирусы-логгеры, которые встраиваются в ядро ОС или системный драйвер, и антивирусы уже не могут их ни обнаружить, ни уничтожить, если даже обнаружили). В силу вышесказанного, антивирусное ПО, если таковое имеется, придётся безжалотсно уничтожить. Кроме антивирусов, опасность для нашей программы-шпиона представляют также системы типа Защитник Windows (таковые впервые появились в Windows 7 и далее). Они отлавливают подозрительную активность работающего на компьютере ПО. О том, как же от них избавиться можно без труда найти в гугле.

Вот, пожалуй, и все необходимые и достаточные условия Вашего успеха на поприще кражи чужих паролей / переписок / фото или на что там ещё Вам заблагорассудится посягнуть.

Чуть было не забыл главное! Будучи на рабочем месте, да и дома тоже, не забывайте обезопасить себя самого! Не используйтесь рабочий интернет-канал для поиска и скачивания вредоносного ПО и запросов типа: “как получить права доменного админа в корпоративной сети”! 🙂 Вот моя статья о том, как остаться анонимным в Интернете.

Какие бывают программы-шпионы и где их скачать?

Итак, начнём обзор основных кейлоггеров, которые мне довелось использовать в своей повседневной практике со ссылками на бесплатное скачивание их полных версий (т.е. все версии последние на текущий момент (для которых реально найти лекарство) и с уже рабочими и испытанными кряками).

0. The Rat!

- Скрытность: 10

- Удобство / юзабилити: 9

- Функциональность: 8

Это просто бомба, а не кейлоггер! В рабочем состоянии занимает 15-20 КБ. Чего удивляться: он целиком написан на ассемблере (ветераны-программисты прослезились) и написан по большей части энтузиастами-хакерами, за счёт чего уровень его скрытности просто поражает воображение: работает он на уровне ядра ОС!

Кроме того, в комлект поставки входит FileConnector – мини-программа, позволяющая склеить данный кейлоггер с абсолютно любой прогой. В результате Вы получаете новый exe-шник практически того же размера, и работающий при запуске ровно так, как та програ, с которой Вы его склеили! Но после первого запуска Ваш кейлоггер будет автоматически установлен в невидимом режиме с заранее заданными Вами параметрами отсылки логов. Удобно, не правда ли?

Прекрасная возможность для социальной инженерии (приносите другу на флешке файл-игру / презентацию, да можно даже просто документ ворд (о том, как создать exe-ик, запускающий конкретный word/excel-файл расскажу в одной из следующий своих статей), запускаете, всё хорошо и прекрасно, однако же друг невидимо уже заражён!). Либо же просто шлёте этот файлик другу по почте (лучше ссылку на его скачивание, т.к. современные почтовые сервера запрещают отправку exe-файлов). Конечно, риск от антивирусов при установке всё же имеет место быть (зато его не будет после установки).

Кстати, при помощи некоторых других приёмов можно склеить любой дистрибутив скрытой установки (таковые есть в The Rat! и в Elite keylogger) не только с exe-файлами (которые у мало мальски продвинутых пользователей всё же вызывают подозрения), но и с обычными word / excel и даже pdf-файлами! Уж на простую pdf-ку никто никогда ничего не подумает, но не тут-то было! 🙂 Как это делается – тема целой отдельной статьи. Особо ретивые могут написать мне вопросы через форму обратной связи. 😉

В общем, The Rat! можно описывать очень долго и много. Куда лучше меня это сделано вот здесь. Там же есть и ссылка на скачивание.

1. Elite keylogger

- Скрытность: 10

- Удобство / юзабилити: 9

- Функциональность: 8

Ссылка на скачивание: здесь

Пожалуй, один из лучших когда-либо созданных кейлоггеров. В число его возможностей, помимо стандартного набора (перехват всех нажатий в контексте приложений / окон / сайтов), входит перехват сообщений мессенджеров, снимки с веб-камеры, а также – что ОЧЕНЬ важно! – перехват паролей службы WinLogon. Иными словами, он перехватывает пароли входа в Windows (включая доменные!). Это стало возможным благодаря его работе на уровне системного драйвера и запуску ещё на этапе загрузки ОС. В силу этой же особенности, данная программка остаётся абсолютно невидимой и для Каспероского, и для всего прочего анти-вредоносного ПО. Признаться, я не встречал ни одного кейлоггера, способного на такое.

Однако же не стоит обольщаться слишком уж сильно. Сам инсталлер распознаётся антивирусами очень легко и для его установки потребуются и админовские права и отключение всех антивирусных служб и сервисов. После установки всё будет работать идеально в любом случае.

Кроме того, описанная особенность (работа на уровне ядра ОС) вносит требования по версия ОС, на которых кейлоггеров будет работать. Версия 5-5.3 (ссылки на которую приведены чуть ниже) поддерживает всё до Windows 7, включительно. Win 8 / 10, а также windows семейства server (2003 / 2008 / 2012) уже не поддерживаются. Есть версия 6, прекрасно функционирующая в т.ч. на win 8 и 10, однако найти крякнутую версию на текущий момент не представляется возможным. Вероятно, в будущем она появится. А пока же скачать Elite keylogger 5.3 можно по ссылке выше.

Нет режима сетевой работы, посему для использования работодателями (для слежения за компьютерами своих сотрудников) или целой группы лиц не подойдёт.

Важным моментом является возможность создания установочного дистрибутива с предзаданными настройками (к примеру, с заданным адресом почты, куда нужно будет слать логи). При этом на выходе Вы получаете дистрибутив, которые при запуске не выдаёт абсолютно никаких предупреждений или окон, а после установки может даже уничтожить себя сам (если отметить соответствующую опцию).

Несколько скринов 5-ой версии (дабы показать, на сколько всё красиво и удобно):

2. All-in-one keylogger.

- Скрытность: 3

- Удобство / юзабилити: 9

- Функциональность: 8

Также весьма и весьма удобная штуковина. Функционал вполне себе на уровне Elite keylogger-а. Вот со скрытностью дела по-хуже. Winlogon-пароли уже не перехыватываются, драйвером он не является, в ядро не встраивается. Однако же устанавливается в системные и скрытые AppData-директории, до которых не так легко добраться посторонним пользователям (не тем, от имени которых он установлен). Тем не менее антивирусы рано или поздно с успехом это делают, что делает эту вещь не особенно-то надёжной и безопасной при использовании, к примеру, у вас на работе для слежки за собственным начальством. 😉 Склеить с чем-нибудь или же закриптовать код для сокрытия от антивирусов не получится.

Работает на любых версиях ОС Win (что приятно и практично).

Что же касается остального, всё прекрасно: логирует всё (кроме паролей на вход в Windows), пересылает куда угодно (включая e-mail, ftp, фиксированную флешку). По удобство также всё прекрасно.

3. Spytech SpyAgent.

- Скрытность: 4

- Удобство / юзабилити: 8

- Функциональность: 10

Также неплохой кейлоггер, хотя и с сомнительной скрытностью. Поддерживаемые версии ОС также все возможные. Функционал схож с предыдущими вариантами. Есть интересная функция самоуничтожения после заданного периода времени (либо по достижении заранее заданной даты).

Кроме того, возможна запись видео с веб-камеры и звука из микрофона, что также может быть очень востребовано и чего нет у предыдущих двух представителей.

Есть сетевой режим работы, что удобно для слежения за целой сетью компьютеров. Он же, кстати, есть у StaffCop (в обзор не включён по причине бесполезности для одного пользователя – физ. лица). Пожалуй, эта программа идеально подойдёт работодателям для слежки за своими сотрудниками (хотя лидер в этом поприще безоговорочно StaffCop и LanAgent – если Вы – юр. лицо, обязательно посмотрите в их сторону). Либо же для слежения за Вашим потомством, любящим посидеть за просмотром “сайтов для взрослых”. Т.е. там, где нужна более не скрытость, а удобство (в т.ч. куча красивых журналов-отчётов и т.д.) и функционал блокировки заданных сайтов / программ (в SpyAgent он также имеется).

4. Spyrix Personal monitor.

- Скрытность: 4

- Удобство / юзабилити: 6

- Функциональность: 10

Функционал на уровне предыдущего кандидата, однако те же проблемы со скрытностью. Кроме того, в функционал входит интересная вещь: копирование файлов со вставляемых в компьютер USB-носителей, а также удалённый просмотр логов через веб-аккаунт на сайте Spyrix (но мы же собираемся скачать крякнутую версию, посему оно для нас работать не будет).

5. Spyrix Personal monitor.

- Скрытность: 3

- Удобство / юзабилити: 6

- Функциональность: 8

Подробно описывать не буду, т.к. данный экземпляр не имеет ничего из того, чего бы не было у одного из предыдущих шпионов, однако же кому-то данный кейлоггер может прийтись по душе (как минимум, своим интерфейсом).

Что имеем в итоге?

Вопрос использования кейлоггера в большей мере этический, чем технический, и он сильно зависит от Ваших целей.

Если Вы – работодатель, желающий контролировать своих сотрудников, смело ставьте StaffCop, собирайте со всех сотрудников письменные разрешения на таковые действа (иначе за такие дела Вас могут неслабо привлечь) и дело в шляпе. Хотя я лично знаю и более эффективные способы повышения работоспособности своих сотрудников.

Если же Вы – начинающий IT-специалист, желающий просто испытать, каково оно – кого-то поломать – и как вообще это дело работает, то вооружайтесь методами социальной инженерии и проводите испытания на своих друзьях, используя любой из приведённых примеров. Однако же помните: выявление такой активности жертвами отнюдь не способствует дружбе и долголетию. 😉 И уж точно не стоит проверять это на своей работе. Попомните мои слова: у меня в этом есть опыт. 😉

Если же Ваша цель – прошпионить за подругой, мужем, соседом, а может, и вовсе делаете это регулярно и за деньги, хорошо подумайте, стоит ли. Ведь рано или поздно могут привлечь. Да и не стоит оно того: “рыться в чужом грязном белье – удовольствие не из приятных”. Если всё же надо (а может, Вы работаете в сфере расследования компьютерных преступлений и такие задачи входят в Ваши профессиональные обязанности), то варианта только два: The Rat! и Elite Keylogger. В режиме скрытых установочных дистрибутивов, склеенных с word / excel / pdf. И лучше, по возможности, закриптованных свежим криптором. Только в этом случае можно гарантировать более менее безопасную деятельность и реальных успех.

Но в любом случае стоит помнить, что грамотное применение кейлоггеров – это лишь одно маленькое звено в достижении цели (в т.ч. даже простой атаки). Не всегда есть админовские права, не всегда есть физический доступ и не все юзеры будут открывать, читать и уж тем более качать Ваши вложения / ссылки (привет соц. инженерии), не всегда будет отключён антивирус / Ваш кейлоггер / криптор не всегда будет ему неизвестен. Все эти и многие из несказанных проблем решаемы, но их решение – тема целой серии отдельных статей.

Словом, Вы только начали погружаться в сложный, опасный, но безумно интересный мир информационной безопасности. 🙂

Рубрика «keylogger»

Keylogger для Windows с изменением прав в DACL

Здесь будет рассмотрено создание Keylogger на базе .Net C# с вызовами системных функций. Сами системные функции в кратце описываются, но лучше прочитать официальную документацию от Microsoft. Ссылка на репозиторий с рабочей сборкой приведена в конце, так же как и ссылка на доккументацию.

Что будет реализовано:

- Логирование ввода с клавиатуры.

- Логирование активного окна.

- Блокировка процесса от пользователя без привилегий администратора.

- Остановка процесса по сочетанию клавиш.

Security Week 35: перехват клавиатуры через WiFi, атака на банкоматы с помощью EMV-чипа, новый IoT-ботнет

Перехват клавиатурного ввода постепенно становится моей любимой категорией ИБ-новостей. Я уже писал о серии исследований компании Bastille Networks: эти ребята подробно изучили механизмы взаимодействия беспроводных мышей и клавиатур с приемниками и выяснили, что у ряда производителей дела с безопасностью обстоят не очень хорошо. Можно вспомнить еще более древнюю новость про перехват клавиатурного ввода с помощью анализа видеозаписи.

Перехват клавиатурного ввода постепенно становится моей любимой категорией ИБ-новостей. Я уже писал о серии исследований компании Bastille Networks: эти ребята подробно изучили механизмы взаимодействия беспроводных мышей и клавиатур с приемниками и выяснили, что у ряда производителей дела с безопасностью обстоят не очень хорошо. Можно вспомнить еще более древнюю новость про перехват клавиатурного ввода с помощью анализа видеозаписи.

Нравятся мне они тем, что представляют собой (пока) теоретические исследования потенциальных угроз будущего. На практике пароли крадут кейлоггерами, делают это массово, но это другая тема. Новое исследование (новость и PDF) коллектива американских и китайских ученых показывает, как можно перехватывать клавиатурный ввод, имея доступ к низкоуровневым данным о работе Wi-Fi роутера.

Не, ну круто же, правда? Эксперты использовали обычный роутер TP-Link WR1043ND, а для перехвата требовалось, чтобы роутер работал в стандартах WiFi 802.11n/ac. Конечно, требовался доступ к роутеру, что, как мы знаем, достаточно легко обеспечить — из-за уязвимостей, или из-за неправильной конфигурации. Анализируя данные Channel State Information, они смогли отслеживать даже небольшие движения в зоне действия роутера. Все благодаря тому, что CSI содержит в себе данные о качестве передачи данных, которые обычно используются для одновременной работы нескольких антенн (MIMO), переключения на иные частотные диапазоны и изменения мощности радиосигнала.

Инсинуации под катом. Все выпуски дайджеста — тут.

Читать полностью »

Пишем клавиатурный шпион на Делфи 7

Это моя первая статья, потому не буду многословным и постараюсь как можно короче описать разработку клавиатурного шпиона на Делфи. Использовать мы будем функцию WinApi (getasynckeystate), осуществляющую глобальный перехват нажатия клавиш клавиатуры.

Описание: function GetAsyncKeyState(Key: Integer): Integer;

Опpеделяет состояние виpтуальной клавиши.

Параметры: Key: Код виpтуальной клавиши.

Возвращаемое значение: Если установлен стаpший байт, клавиша Key находится в нажатом положении, а если младший, то клавиша Key была нажата после пpедыдущего вызова функции.

Также нам понадобиться функция GetForegroundWindow — возвращает дескриптор приоритетного окна (окна, с которым пользователь в настоящее время работает). Система присваивает немного более высокий приоритет потоку, который создает приоритетное окно, чем тот, который она дает другим потокам.

Я думаю, этого достаточно для базового понимания того, как мы собираемся всё это дело реализовать. Преступим к созданию формы и написанию кода.

Начнём по порядку: открываем Делфи, заранее сохраняем наш проект, заходим в обработчик событий нашей формы вкладка Events и находим событие OnShow, два раза щёлкаем левой клавишей мыши на событие и пишем код.

Читать полностью »

Нестандартный топ событий в сфере IT-безопасности 2015

Вот и пришло время повторить упражнение, которое я первый раз выполнил ровно год назад. Тогда я взял 10 самых популярных новостей с нашего сайта Threatpost и попытался выяснить — почему именно они, собственно, привлекли внимание общественности — и специалистов, и обычных пользователей. Такой метод имеет очевидные недостатки — на популярность статей много что влияет, и совершенно не обязательно, что самые популярные новости об инцидентах в кибермире являются одновременно и самыми важными. Но есть и достоинства: событий в сфере информационной безопасности происходит огромное количество, и каждый участник их обсуждения, в зависимости от специализации и личных интересов, выберет свои «самые-самые». А тут — если и не самый объективный, то хотя бы независимый инструмент оценки.

Вот и пришло время повторить упражнение, которое я первый раз выполнил ровно год назад. Тогда я взял 10 самых популярных новостей с нашего сайта Threatpost и попытался выяснить — почему именно они, собственно, привлекли внимание общественности — и специалистов, и обычных пользователей. Такой метод имеет очевидные недостатки — на популярность статей много что влияет, и совершенно не обязательно, что самые популярные новости об инцидентах в кибермире являются одновременно и самыми важными. Но есть и достоинства: событий в сфере информационной безопасности происходит огромное количество, и каждый участник их обсуждения, в зависимости от специализации и личных интересов, выберет свои «самые-самые». А тут — если и не самый объективный, то хотя бы независимый инструмент оценки.

В этом году подборка самых посещаемых новостей удачно делится на пять основных категорий:

— Низкотехнологичные угрозы для пользователей

— «Уязвимости в неожиданных местах»: безопасность «интернета вещей», домашних и промышленных сетевых устройств,

— Проблемы шифрования данных

— Громкие уязвимости в ключевых платформах и «хайтек» киберугроз — примеры самых продвинутых атак

— Рутинные, но опасные уязвимости в распространенном софте

На github появились исходники кейлогеров, работающих на GPU

На сервере github появились два проекта, использующие неожиданную уязвимость – возможность исполнения шпионящих за компьютером программ при помощи видеопроцессора. Уязвимость была впервые описана в исследовательской работе 2013 года под названием “Печатать можно, спрятаться нельзя: кейлогер на основе GPU”.

На сервере github появились два проекта, использующие неожиданную уязвимость – возможность исполнения шпионящих за компьютером программ при помощи видеопроцессора. Уязвимость была впервые описана в исследовательской работе 2013 года под названием “Печатать можно, спрятаться нельзя: кейлогер на основе GPU”.

В работе исследователи описали принципиальную возможность изготовления программы, отслеживающей и записывающей нажатия клавиш при помощи GPU. Программа не использует типичные приёмы руткитов для встраивания в ядро системы. Вместо этого при помощи видеокарты информация о нажатиях собирается напрямую через DMA (прямой доступ к памяти).

И вот, пожалуйста – проекты Jellyfish rootkit и Demon keylogger доказывают на деле возможность такого подхода. Никак не модифицируя ядро системы, они работают за счёт видеокарты. Вот что пишет создатель проекта под ником x0r1:

Читать полностью »

Пишем простой Keylogger для Windows на C++

Решил написать программный логгер клавиатуры на C++ с использованием WinAPI. Не могу сказать, что преследовал какую-нибудь шпионскую цель, когда писал его, скорее знакомился с хуками на WinAPI. Так как получилось не так уж и плохо, а на Хабре нет статьи про программные логгеры, решил написать свою.

Читать полностью »

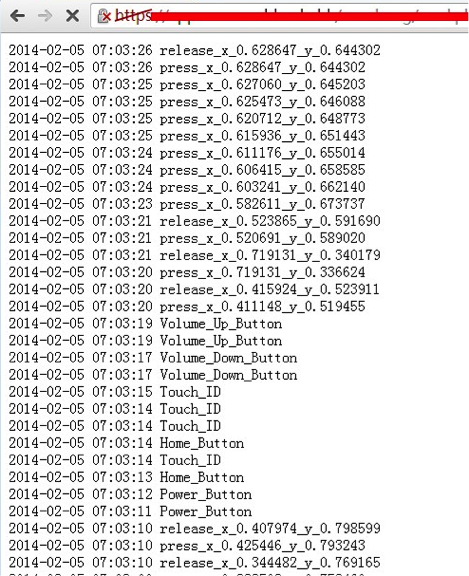

Кейлогер iOS 7

Проблема кейлогеров для мобильных приложений становится все заметнее в мире мобильных устройств. Уже достаточно давно стало известно, что джейлбрейкнутые IOS 7 девайсы могут быть уязвимы для кейлогеров, которые записывают и передают все ваши жесты и нажатия злоумышленникам. Теперь это касается и не взломанных IOS устройств.

Читать полностью »

Визуализация статистики использования компьютера с R

Думаю, многим интересно (хотя бы из любопытства), как именно они используют свой компьютер: самые нажимаемые кнопки, пройденное мышью расстояние, среднее время работы и другую информацию. В этой статье я расскажу один из вариантов того, как можно собрать такую информацию и затем представить её в виде интерактивных графиков. Все описанные действия производились на ноутбуке с ОС Debian Wheezy , Python 2.7.3 , R 2.15 .

Читать полностью »

Project Neptune: Keylogger для Script-kiddies

Привет, коллеги!

Привет, коллеги!

Мы все привыкли, что malware достаточно сложны с точки зрения разработки.

Поиск свежих уязвимостей и необходимость реализации новых эксплойтов отпугивает основную массу «script-kiddies». И такой расклад позволяет неплохо соблюдать «баланс сил». Разработкой malware и борьбой с ним занимаются достаточно квалифицированные люди.

Но «script-kiddies» все равно тянет к взлому. Им хочется ощутить себя «хацкерами» и навредить ближнему своему. Конечно, эта тенденция давно уже известна, и со времен выпуска сборников «все для хакера» принцип не изменился: лучший способ подсадить вирус — это дать пользователю «создатель вирусов».

Сегодня я хотел бы познакомить Вас с одним из представителей подобного ПО: Project Neptune. Это программа для создания кейлоггеров. Самое удивительное то, что она работает.

Читать полностью »

ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” Выписка ЕГРЮЛ с ЭЦП ФНС

Выписка ЕГРЮЛ с ЭЦП ФНС

Финансовая (Бухгалтерская) отчетность за 2019 г.

О компании:

ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” ИНН 7703462192, ОГРН 1187746674499 зарегистрировано 12.07.2018 в регионе Москва по адресу: 123112, г Москва, набережная Пресненская, дом 8 СТРОЕНИЕ 1, ЭТАЖ 48 ПОМЕЩЕНИЕ 484С КОМНАТА 3,4 ОФИС 12-А. Статус: Ликвидировано. Размер Уставного Капитала 10 000,00 руб. читать далее.

Руководителем организации является: Ликвидатор – Холухаев Аслан Русланович, ИНН 060808191146. У организации 3 Учредителя. Основным направлением деятельности является ” “. На 01.01.2020 в ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” числится 1 сотрудник.

В Реестре недобросовестных поставщиков: не числится. За 2019 год расход 153 000,00 руб. У ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” зарегистрировано судебных процессов: 0 (в качестве “Ответчика”), 0 (в качестве “Истца”), Официальный сайт ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” – не указан. E-mail ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” – добавить данные. Контакты (телефон) ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” – добавить данные.

Дополнительные ОКВЭД

Цель обработки персональных данных:

– на обязательное социальное страхование на случай временной нетрудоспособности и в связи с материнством: 2 436,00 руб. ↑ +0 млн. (0,00 руб. за 2018 г.)

– на обязательное пенсионное страхование, зачисляемые в Пенсионный фонд Российской Федерации: 21 120,00 руб. ↑ +0.02 млн. (0,00 руб. за 2018 г.)

– на обязательное медицинское страхование работающего населения, зачисляемые в бюджет Федерального фонда обязательного медицинского страхования: 4 896,00 руб. ↑ +0 млн. (0,00 руб. за 2018 г.)

Товарные знаки

Больше информации об организации – в Премиум доступе

ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” ИНН 7703462192

(аффилированность ? )

Описание деятельности компании:

ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ”, краткое наименование: ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ”. Действует с 12.07.2018, присвоены: ИНН 7703462192, КПП 770301001, ОГРН 1187746674499, ОКПО 31648723, основной ОКВЭД – ” “. Работает по 72 направлениям. Имеет 0 лицензий. Организация насчитывает 0 филиалов. Учреждённых компаний: 0, Представительств: 0, Управляемых: 0. Всего связанных с ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” 0 компаний. История компании представлена на странице Лента изменений. Отзывов по компании – нет. Финансовая отчетность ООО “ЛАБОРАТОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ” – есть.

Как правильно проверить контрагентов ?

Узнай на ЗАЧЕСТНЫЙБИЗНЕС!

Получите Базу Клиентов с КОНТАКТАМИ онлайн!

на ЗАЧЕСТНЫЙБИЗНЕС

Как получить клиентов

с помощью портала ЗАЧЕСТНЫЙБИЗНЕС

Компании КОНКУРЕНТЫ

В регионе Москва с ОКВЭД 26.20.4

Всего найдено: 6. Разместить рекламу по всем компаниям

Внимание: Перед осуществлением безналичного платежа на расчетный счет любой организации (ООО, ЗАО, АО), рекомендуем проверять расчетные счета компании на блокировку ФНС. Совершая перевод на заблокированный счет, Вы рискуете не получить оплаченный товар/услугу и потерять денежные средства.

Проверка на блокировку расчетного счета организации доступна

в Премиум доступе

Информация

Высшим должностным лицам субъектов РФ:

– определить в границах соответствующего субъекта территории, на которых предусматривается реализация комплекса ограничительных и иных мероприятий, направленных на обеспечение санитарно-эпидемиологического благополучия населения, в том числе в условиях введения режима повышенной готовности, чрезвычайной ситуации;

– приостановить (ограничить) деятельность находящихся на соответствующей территории отдельных организаций независимо от организационно-правовой формы и формы собственности, а также индивидуальных предпринимателей;

– установить особый порядок передвижения на соответствующей территории лиц и транспортных средств, за исключением транспортных средств, осуществляющих межрегиональные перевозки.

Настоящий указ не распространяется на следующие организации (работодателей и их работников):

– непрерывно действующие организации;

– медицинские и аптечные организации;

– организации, обеспечивающие население продуктами питания и товарами первой необходимости;

– организации, выполняющие неотложные работы в условиях чрезвычайной ситуации и (или) при возникновении угрозы распространения заболевания, представляющего опасность для окружающих, в иных случаях, ставящих под угрозу жизнь, здоровье или нормальные жизненные условия населения;

– организации, осуществляющие неотложные ремонтные и погрузочно-разгрузочные работы;

– организации, предоставляющие финансовые услуги в части неотложных функций (в первую очередь услуги по расчетам и платежам);

– иные организации, определенные решениями высшего исполнительного органа государственной власти субъекта РФ.

Указ может распространяться на системообразующие, а также научные и образовательные организации по согласованию с Правительством РФ.

Федеральным государственным органам, органам управления государственными внебюджетными фондами, государственным органам субъектов РФ и органам местного самоуправления, организациям, осуществляющим производство и выпуск средств массовой информации, определить численность служащих и работников, обеспечивающих с 4 по 30 апреля 2020 г. включительно функционирование этих органов и организаций.

Настоящий указ вступает в силу со дня его официального опубликования.