Netstat открытые порты Windows

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-01

Всем привет ранее я начал рассказ про сетевые утилиты системного администратора в статье “Утилита pathping или как диагностировать проблему на маршруте до сайта. Сетевые утилиты 3 часть”, движемся дальше и разбираем еще одну утилиту netstat или, как определить какие порты слушает ваш компьютер. Данная программка, будет не заменимым инструментом в багаже софта, любого системного инженера, поможет ему провести быструю диагностику ситуации и обнаружить ряд всевозможных проблем с сервисами и их доступностью.

Команды netstat

Netstat – Отображение активных подключений TCP, портов, прослушиваемых компьютером, статистики Ethernet, таблицы маршрутизации IP, статистики IPv4 (для протоколов IP, ICMP, TCP и UDP) и IPv6 (для протоколов IPv6, ICMPv6, TCP через IPv6 и UDP через IPv6)

Представим ситуацию вы установили например MSM LSI утилиту для просмотра параметров RAID контроллера, запускаете утилиту, но ничего она не находит, потому что закрыт порт а какой вы не в курсе, и не всегда в инете можно быстро найти информацию об этом, для этого вы и может запустить netstat и посмотреть какой порт слушает ваш сервер с MSM процессом.

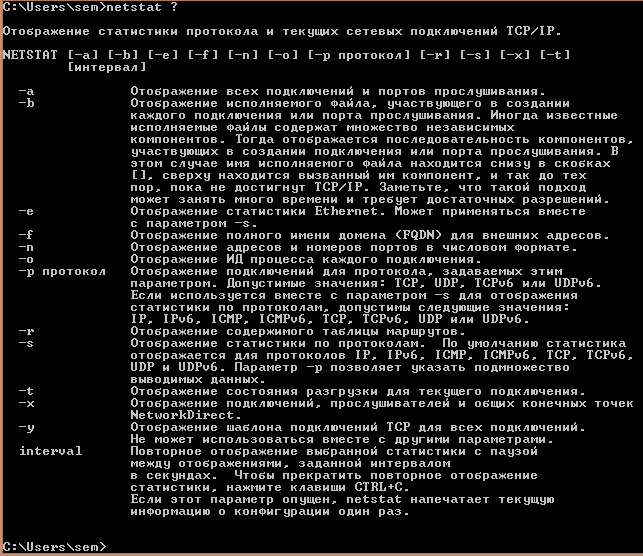

Открываем командную строку Windows и вводим netstat ?. У вас выскочит справка утилиты.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-02

Отображение статистики протокола и текущих сетевых подключений TCP/IP.

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p протокол] [-r] [-s] [-x] [-t]

[интервал]

- -a Отображение всех подключений и портов прослушивания.

- -b Отображение исполняемого файла, участвующего в создании

- каждого подключения или порта прослушивания. Иногда известные исполняемые файлы содержат множество независимых компонентов. Тогда отображается последовательность компонентов, участвующих в создании подключения или порта прослушивания. В этом случае имя исполняемого файла находится снизу в скобках [], сверху находится вызванный им компонент, и так до тех пор, пока не достигнут TCP/IP. Заметьте, что такой подход может занять много времени и требует достаточных разрешений.

- -e Отображение статистики Ethernet. Может применяться вместе с параметром -s.

- -f Отображение полного имени домена (FQDN) для внешних адресов.

- -n Отображение адресов и номеров портов в числовом формате.

- -o Отображение ИД процесса каждого подключения.

- -p протокол Отображение подключений для протокола, задаваемых этим параметром. Допустимые значения: TCP, UDP, TCPv6 или UDPv6. Если используется вместе с параметром -s для отображения статистики по протоколам, допустимы следующие значения: IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP или UDPv6.

- -r Отображение содержимого таблицы маршрутов.

- -s Отображение статистики по протоколам. По умолчанию статистика отображается для протоколов IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP и UDPv6. Параметр -p позволяет указать подмножество выводимых данных.

- -t Отображение состояния разгрузки для текущего подключения.

- -x Отображение подключений, прослушивателей и общих конечных точек NetworkDirect.

- -y Отображение шаблона подключений TCP для всех подключений. Не может использоваться вместе с другими параметрами. interval Повторное отображение выбранной статистики с паузой между отображениями, заданной интервалом в секундах. Чтобы прекратить повторное отображение статистики, нажмите клавиши CTRL+C. Если этот параметр опущен, netstat напечатает текущую информацию о конфигурации один раз.

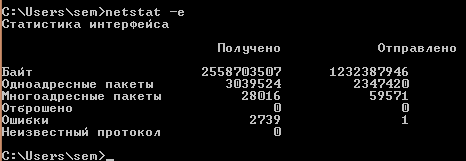

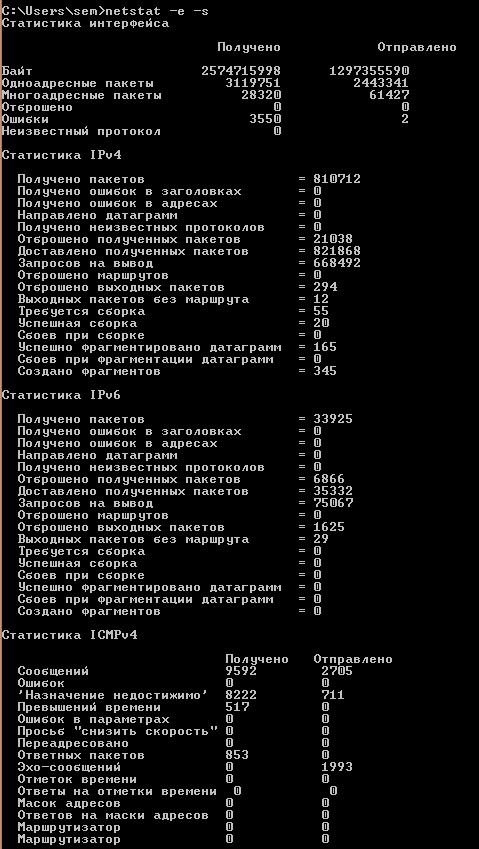

Давайте посмотрим интересные ключи утилиты netstat. Первое что вводим

и у нас на экране появится статистика сетевых пакетов ethernet.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-03

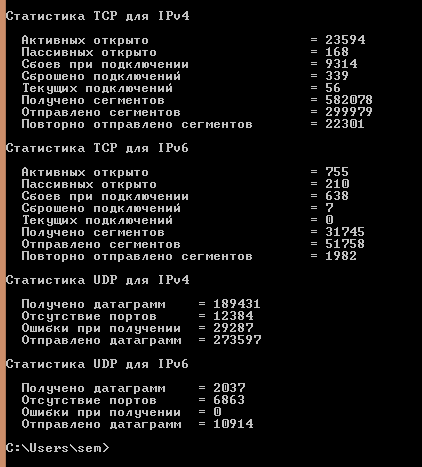

Если добавим ключ -s то получим статистику по протоколам.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-04

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-05

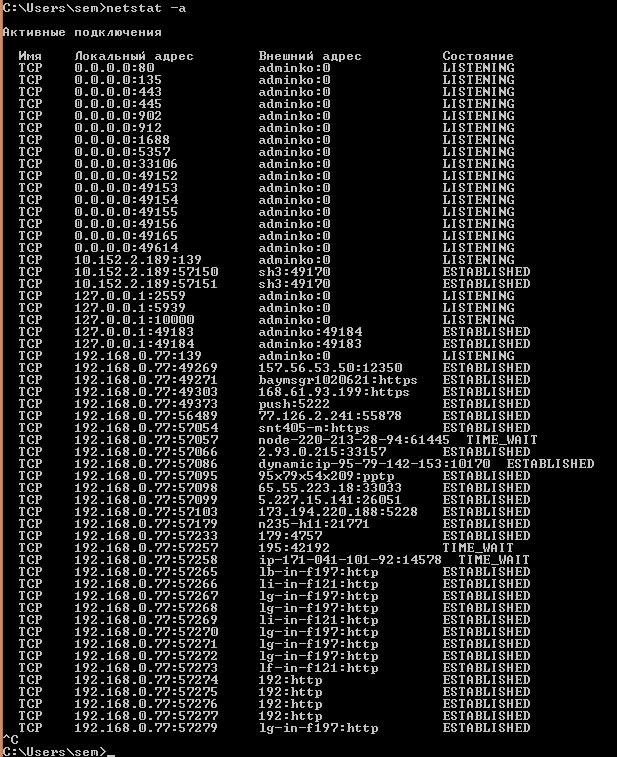

Очень полезно посмотреть все что слушает ваш хост для этого пишем

Вывод команды содержит Тип протокола либо TCP либо UDP, локальный адрес с портом который слушается и внешний адрес с портом и состояние действия.

Для полного понимания информации, предоставляемой этой командой, необходимо понять принципы установки соединения в протоколе TCP/IP. Вот основные этапы процесса установки соединения TCP/IP:

1. При попытке установить соединение клиент отправляет сообщение SYN серверу.

2. Сервер отвечает собственным сообщением SYN и подтверждением (ACK).

Процесс разрыва соединения состоит из следующих этапов:

1. Клиент сообщает “Я закончил”, отправляя сообщение FIN серверу. На этом этапе клиент только принимает данные от сервера, но сам ничего не отправляет.

2. После этого сервер отправляет сообщение ACK и отправляет собственное сообщение FIN клиенту.

3. После этого клиент отправляет сообщение ACK серверу, подтверждая запрос сервера FIN.

4. При получении сообщения ACK от клиента сервер закрывает соединение.

Понимание этапов процесса установки и разрыва соединения позволяет более прозрачно интерпретировать состояния соединений в выводе команды netstat. Соединения в списке могут находиться в следующих состояниях.

- CLOSE_WAIT — указывает на пассивную фазу закрытия соединения, которая начинается после получения сервером сообщения FIN от клиента.

- CLOSED — соединение прервано и закрыто сервером.

- ESTABLISHED — клиент установил соединение с сервером, получив от сервера сообщение SYN.

- FIN_WAIT_1 — клиент инициировал закрытие соединения (отправил сообщение FIN).

- FIN_WAIT_2 — клиент получил сообщения ACK и FIN от сервера.

- LAST_ACK — сервер отправил сообщение FIN клиенту.

- LISTEN — сервер готов принимать входящие соединения.

- SYN_RECEIVED — сервер получил сообщение SYN от клиента и отправил ему ответ.

- TIMED_WAIT — клиент отправил сообщение FIN серверу и ожидает ответа на это сообщение.

- YN_SEND — указанное соединение активно и открыто.

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-06

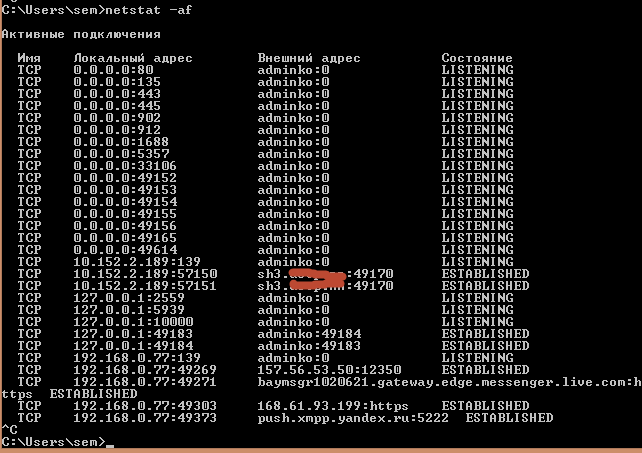

Если добавить ключ -f то будут разрешаться имена удаленных внешних ресурсов

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-07

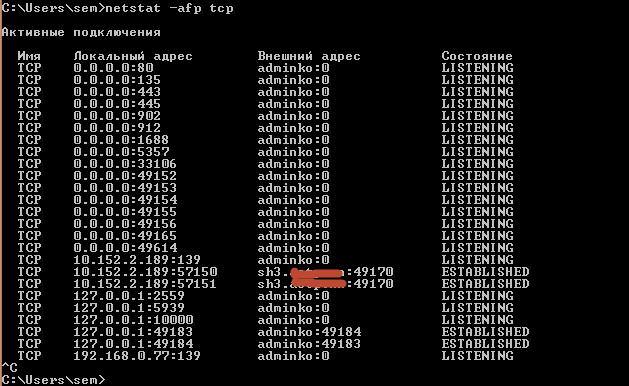

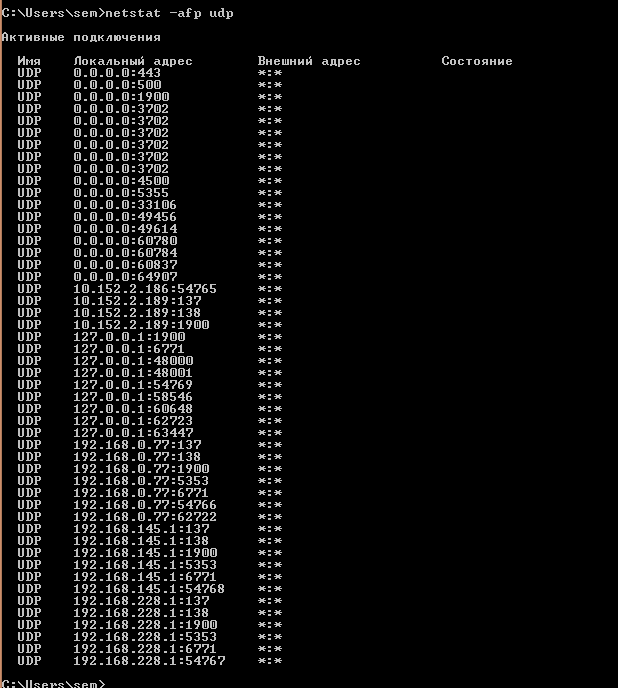

также можно вывести только TCP порты

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-08

Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть-09

Вот такая вот полезная утилиты с которой вы всегда будите знать по каким портам общаются службы на хосте. Читайте далее Утилита TCPView. Как определить какие порты слушает ваш компьютер. Сетевые утилиты 5 часть

Популярные Похожие записи:

5 Responses to Утилита netstat или как определить какие порты слушает ваш компьютер. Сетевые утилиты 4 часть

thank you very much, would you weird area for any designers to hide this setting up. i had been possessing a number of difficulties with a new Dreamhost machine and i had not been guaranteed the reason why works out which they modify demonstrating invisible documents automagically, whereas different hosting space we connect to together with Filezilla appear to indicate invisible documents automagically. your own personal article allowed me to figure it available, i really appreciate it.

Уважаемый Иван, большое спасибо, это отличная получилась статья! У меня все получилось.

Очень рад, что смог вам помочь!

Добрый день. А как узнать какая программа занимает 80 порт?

Очень просто вы через netstat или tcpView смотрите PID процесса, который висит на порту, далее по PID вычисляете исполняемый файл.

netstat открытые порты

Программа Netstat – инструмент, который показывает структурированные данные по использованию сокетов в ОС Windows и Unix-like.

По-умолчанию команда netstat отображает на экран список используемых сокетов.

Сокеты – принято называть интерфейсы, которые используют процессы для обмена данных между собой. Например запущенный локально сервер базы данных или веб-сервер опубликованных в сети использует сокет для обмена данных. Сокеты разделены на два вида, клиентские (браузер, почтовый клиент) и серверные (веб-сервер, почтовый сервер).

Пример вывода команды в Windows

Пример вывода команды в Unix-like

Для отображения информации по открытым сетевым портам (сокетам) в статусе LISTEN на хосте используется ключ -l

При диагностике проблемы на сервер важно получить информацию о сетевых подключениях, статистике сетевых интерфейсов и в этом нам поможет программа netstat.

Например сервер базы данных или веб-сервер перестал отвечать на запросы. Не последним делом стоит проверить при помощи команды netstat -lpn какой порт слушает процесс и на каком интерфейсе (адресе) он это делает.

Для удобства отображения стоит подобрать ключи, которые покажут только необходимы для вас информацию. Например вам нужны только открытые tcp порты, а udp не нужны, а так-же нужны ip адреса, а не используемые домены.

Ключ -l (статус LISTEN), -t (соединения по протоколу tcp), -n (не преобразовывать доменные имена)

Ключ netstat -s выведен детальную статистическую информацию по каждому протоколу.

Другие ключи применимые к netstat

Ошибка с занятым 80 портом в Windows 7. Если вы пытаетесь опубликовать 80 порт (www) в Windows, у вас может возникнуть проблема. Дело в том, что Skype занимает 80 порт для своих нужд. Достаточно просто завершить процес.

Для поиска процеса, который занимает порт в Windows, можно воспользоваться командой.

Показать все открытые порты (netstat)

netstat

Команда netstat умеет показывать сетевые соединения (входящие/исходящие), таблицу маршрутизации, статистику по сетевым интерфейсам и т.д.

Список всех открытых портов (TCP)

netstat -at

Список всех открытых портов (UDP)

netstat -au

Список только прослушиваемых портов (TCP)

netstat -lt

Статистика по всем открытым портам

netstat -s

Подробное отображение списка с открытыми портами — добавлен PID и имя процессов

netstat -p

Объединим все ключи в полезную команду для просмотра открытых TCP/UDP портов с именами процессов (может понадобиться root-доступ)

netstat -ltupn

Список подключенных хостов

netstat -lantp | grep ESTABLISHED |awk ‘

Утилита ss позволяет просматривать информацию об используемых сокетах в системе. Эта команда обладает схожим функционалом к netstat, но есть и уникальные возможности. Например можно фильтровать вывод по установленным соединениям с определенным портом.

Список процессов, использующие соединения в данный момент

ss -p

Список сокетов в режиме прослушивания

ss -l

Пример фильтра — список всех соединений к порту 80

ss -o state established ‘( dport = :www or sport = :www )’

Утилита lsof умеет отображать процессы, которые работают с определенным файлом или сокетом.

Список всех сетевых соединений

lsof -i

Список процессов, работающих с портом 80

lsof -i :80

netcat

Утилита netcat позволяет передавать/принимать данные через TCP/UDP соединения.

Шаблон вызова утилиты

nc host port

Откроем прием (ключ -l) данных на порте 1234 с подробным выводом информации (ключ -v) и продолжением работы после разрыва соединения (ключ -k), по-умолчанию nc разрывает соединение после первого дисконекта.

nc -lvk 1234

Подключаемся к открытому порту и отправим import antigravity

nc 127.0.0.1 1234

import antigravity

Пример более полезного использования nc — передача файла. На принимающей стороне

nc -l 1234 > file

На отправляющей стороне

nc localhost 1234

Или можно отдавать файл любому подключившемуся. На передающей стороне

nc -l 1234

На принимающей стороне

nc localhost 1234 > file

Пример открытия shell’а на определенном порте (источник). На стороне, где нужно открыть шел

mkfifo /tmp/ pipe ;

sh /tmp/ pipe | nc -l 1234 > /tmp/pipe

Еще один полезный пример с netcat — запуск процесса, с возможностью отслеживания его работы через сеть

watch w | nc localhost 1234