Ищем и убираем вредоносный код на WordPress. Как искать вредоносный код без антивирусов и сканеров Вредоносные скрипты

Ищем и убираем вредоносный код на WordPress. Как искать вредоносный код без антивирусов и сканеров Вредоносные скрипты

Как искать вредоносный код без антивирусов и сканеров

Правда жизни такова, что сайт рано или поздно могут взломать. После успешной эксплуатации уязвимости хакер старается закрепиться на сайте, размещая в системных директориях хакерские веб-шеллы, загрузчики и внедряя бэкдоры в код скриптов и базу данных CMS.

Для обнаружения вредоносного кода в файлах и базе существуют специализированные решения – антивирусы и сканеры для хостингов. Их не так много, из популярных – это AI-BOLIT, MalDet (Linux Malware Detector) и ClamAv.

Сканеры помогают обнаруживать загруженные веб-шеллы, бэкдоры, фишинговые страницы, спам-рассыльщики и другие типы вредоносных скриптов – все то, что им известно и заранее добавлено в базу сигнатур вредоносного кода. Некоторые сканеры, например, AI-BOLIT, обладают набором эвристических правил, которые позволяют обнаруживать файлы с подозрительным кодом, который часто используется во вредоносных скриптах, или файлы с подозрительными атрибутами, которые могут быть загружены хакерами. Но, к сожалению, даже в случае использования нескольких сканеров на хостинге, возможны ситуации, когда некоторые хакерские скрипты остаются не обнаруженными, что фактически означает, что у злоумышленника остается “черный ход” и он может взломать сайт и получить над ним полный контроль в любой момент.

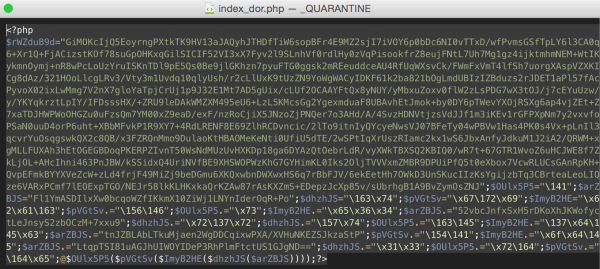

Современные вредоносные и хакерские скрипты значительно отличаются от тех, что были 4-5 лет назад. Сейчас разработчики вредоносного кода комбинируют обфускацию, шифрование, декомпозицию, внешнюю подгрузку вредоносного кода и используют другие уловки для того, чтобы обманывать антивирусное ПО. Поэтому вероятность пропуска новых “вредоносов” значительно выше, чем раньше.

Что же можно сделать в данном случае для более эффективного обнаружения вирусов на сайте и хакерских скриптов на хостинге? Необходимо использовать комплексный подход: первоначальное автоматизированное сканирование и дальнейший ручной анализ. В этой статье речь пойдет о вариантах обнаружения вредоносного кода без сканеров.

Вначале рассмотрим, что именно следует искать при взломе.

- Хакерские скрипты.

Чаще всего при взломе загружают файлы, представляющие собой веб-шеллы, бэкдоры, “загрузчики” (uploaders), скрипты для спам-рассылок, фишинговые страницы + обработчики форм, дорвеи и файлы-маркеры взлома (картинки с лого хакерской группы, текстовые файлы с “посланием” от хакеров и т.п.) - Инжекты (внедрения кода) в существующих файлах.

Второй по популярности тип размещения вредоносного и хакерского кода – это инжекты. В существующие файлы сайта.htaccess могут внедрять мобильные и поисковые редиректы, в php/perl скрипты инжектировать бэкдоры, в .js и .html шаблоны встраивать вирусные javascript фрагменты или редиректы на сторонние ресурсы. Возможны инжекты и в медиа-файлах, например .jpg или . Часто вредоносный код состоит из нескольких компонентов: сам вредоносный код хранится в exif-заголовке jpg файла, а исполняется с помощью небольшого управляющего скрипта, код которого не выглядит подозрительным для сканера. - Инжекты в базе данных.

База данных является третьей мишенью для хакера. Здесь возможны статические вставки

Как обнаружить вредоносный код в темах WordPress

В наше время некоторые веб-сайты предоставляют бесплатные плагины и темы WordPress. Но главная проблема заключается в том, что вы не можете доверять источникам, отличным от официального репозитория WordPress. Большинство сайтов, которые предоставляют бесплатные темы, используют вредоносный код для их создания — который действительно трудно найти. И они делают это с намерением взломать те сайты WordPress, на которых установлены такие темы.

В этой статье я помогу вам с выбором какими инструментами отсканировать тему веб-сайта WordPress на наличие скрытых вредоносных программ или вредоносного кода. А также дам подборку лучших плагинов, которые можно использовать для сканирования темы WordPress на наличие потенциально вредоносного кода. После того, как вы обнаружили вредоносный код в WordPress, вам нужно знать, как удалить вредоносную программу с сайта WordPress.

Что такое Nulled WordPress Theme?

Nulled означает взломанную версию темы WordPress. По сути, это Premium WordPress Theme, которая доступна бесплатно (незаконно). Эти темы предлагают проделать черный ход для входа на ваш сайт, что ослабляет безопасность сайта и делает его поддержанным к взлому.

Почему темы WordPress заражены вредоносным ПО

WordPress предлагает темы премиум-класса в своих последних версиях, которые очень безопасны и не подвержены вредоносным кодам. К сожалению, когда речь идет о бесплатных темах, они являются наиболее легко преследуемой добычей для веб-злоумышленников. Причина в том, что загрузка бесплатной темы из неизвестного источника или пиратских сайтов может повлиять на безопасность ваших сайтов.

Такие темы плохо закодированы и ведут к созданию несанкционированного доступа к веб-сайтам через лазейки. Неизвестный источник темы может быть создан хакером, который настраивает его для своей выгоды. Есть несколько из распространенных причин для использования таких тем:

- Получить обратную ссылку из постов блога на ваших сайтах;

- Для перенаправления вашего сайта по спам-ссылкам;

- Добавить свою рекламу;

- Создать бэкдор на вашем сайте.

Признаки для поиска наличия вредоносного кода в темах WordPress

Прежде чем обсуждать вопросы «Как обнаружить вредоносный код или вредоносное ПО в темах WordPress», давайте разберем места, где злоумышленники обычно вставляют вредоносный код. Двумя распространенными целями хакеров являются файлы footer.php и style.css.

Кроме того, вы должны вручную проверить все файлы в теме. Темы WordPress могут включать в себя некоторые основные файлы для его функционирования. Но если вы обнаружите дополнительные файлы, которые вызываются без функции php, тогда ваши темы будут заражены серьезным вредоносным ПО.

Признаки, которые выдают, что ваши темы WordPress заражены вредоносным контентом:

- Предупреждающие сообщения Google. Ваш веб-сайт будет отображаться с предупреждением о вредоносном ПО с полностью или частично заблокированным сайтом.

- WordPress «белый экран смерти». Когда ваш сайт внезапно начинает показывать «белый экран смерти», это означает, что ваш сайт, эксплуатируется с заражением вредоносным ПО.

- Поврежден htaccess. Если ваш файл htaccess поврежден, он продолжает перенаправлять ваш сайт на другие спам-ссылки, причину которую вы не можете понять.

- Всплывающие окна. Когда есть несколько всплывающих окон, запущенных на вашем веб-сайте для запуска перенаправления по вредоносным ссылкам или других всплывающих окон.

Как обнаружить вредоносный код в бесплатных темах WordPress?

Вы можете использовать эти методы для проверки вредоносного ПО в темах WordPress. Выполнение поиска в Google — хороший способ проверить наличие вредоносного кода в определенной теме WordPress. Если кто-то обнаружил вредоносный код в теме, которую он использует, то такой человек предупредил других на различных форумах.

Первым шагом в обнаружении скрытой вредоносной программы или вредоносного кода в вашей теме WordPress является проверка того, все ли файлы, содержащиеся в этой теме, являются обязательными в теме WordPress.

Сканирование WordPress Theme перед установкой.

Наиболее частый метод обнаружения вредоносных программ в установленных темах — это сканирование всего сайта — все файлы на вашем сайте.

Задайте вопрос Google.

Безопасный просмотр Google — это инструмент, который предупреждает веб-мастеров, когда их веб-сайты скомпрометированы небезопасным контентом или вредоносными файлами. Вы можете использовать этот инструмент для диагностики вашего сайта на наличие скрытого вредоносного ПО и устранения его. Вставьте URL вашего сайта в ссылку и нажмите ENTER. Пример:

Ищем и убираем вредоносный код на WordPress. Как искать вредоносный код без антивирусов и сканеров Вредоносные скрипты

Правда жизни такова, что сайт рано или поздно могут взломать. После успешной эксплуатации уязвимости хакер старается закрепиться на сайте, размещая в системных директориях хакерские веб-шеллы, загрузчики и внедряя бэкдоры в код скриптов и базу данных CMS.

Для обнаружения вредоносного кода в файлах и базе существуют специализированные решения – антивирусы и сканеры для хостингов. Их не так много, из популярных – это AI-BOLIT, MalDet (Linux Malware Detector) и ClamAv.

Сканеры помогают обнаруживать загруженные веб-шеллы, бэкдоры, фишинговые страницы, спам-рассыльщики и другие типы вредоносных скриптов – все то, что им известно и заранее добавлено в базу сигнатур вредоносного кода. Некоторые сканеры, например, AI-BOLIT, обладают набором эвристических правил, которые позволяют обнаруживать файлы с подозрительным кодом, который часто используется во вредоносных скриптах, или файлы с подозрительными атрибутами, которые могут быть загружены хакерами. Но, к сожалению, даже в случае использования нескольких сканеров на хостинге, возможны ситуации, когда некоторые хакерские скрипты остаются не обнаруженными, что фактически означает, что у злоумышленника остается “черный ход” и он может взломать сайт и получить над ним полный контроль в любой момент.

Современные вредоносные и хакерские скрипты значительно отличаются от тех, что были 4-5 лет назад. Сейчас разработчики вредоносного кода комбинируют обфускацию, шифрование, декомпозицию, внешнюю подгрузку вредоносного кода и используют другие уловки для того, чтобы обманывать антивирусное ПО. Поэтому вероятность пропуска новых “вредоносов” значительно выше, чем раньше.

Что же можно сделать в данном случае для более эффективного обнаружения вирусов на сайте и хакерских скриптов на хостинге? Необходимо использовать комплексный подход: первоначальное автоматизированное сканирование и дальнейший ручной анализ. В этой статье речь пойдет о вариантах обнаружения вредоносного кода без сканеров.

Вначале рассмотрим, что именно следует искать при взломе.

- Хакерские скрипты.

Чаще всего при взломе загружают файлы, представляющие собой веб-шеллы, бэкдоры, “загрузчики” (uploaders), скрипты для спам-рассылок, фишинговые страницы + обработчики форм, дорвеи и файлы-маркеры взлома (картинки с лого хакерской группы, текстовые файлы с “посланием” от хакеров и т.п.) - Инжекты (внедрения кода) в существующих файлах.

Второй по популярности тип размещения вредоносного и хакерского кода – это инжекты. В существующие файлы сайта.htaccess могут внедрять мобильные и поисковые редиректы, в php/perl скрипты инжектировать бэкдоры, в .js и .html шаблоны встраивать вирусные javascript фрагменты или редиректы на сторонние ресурсы. Возможны инжекты и в медиа-файлах, например .jpg или . Часто вредоносный код состоит из нескольких компонентов: сам вредоносный код хранится в exif-заголовке jpg файла, а исполняется с помощью небольшого управляющего скрипта, код которого не выглядит подозрительным для сканера. - Инжекты в базе данных.

База данных является третьей мишенью для хакера. Здесь возможны статические вставки