Новая версия Chrome получила защиту от атак через уязвимость в crypt32.dll

Chrome 79: предупреждения об утечки паролей и защита от фишинга в режиме реального времени

10 декабря компания Google выпустила новую версию браузера Chrome 79 для платформ Windows, Mac, Linux, Android и iOS. Релиз примечателен повышением уровня безопасности и созданием основы для распространения технологий виртуальной реальности в сети. Перейти на новую версию Chrome можно с помощью встроенного средства обновления или загрузив установочный файл на нашем сайте.

Аудитория Google Chrome насчитывает более 1 миллиарда пользователей по всему миру, поэтому это основная платформа для веб-разработчиков. Разработчикам нужно постоянно отслеживать новые функции и изменения, а также неподдерживаемые и удаленные функции. Например, в Chrome 79 убрана поддержка свойства -webkit-appearance для произвольных элементов.

Password Checkup

В феврале компания Google выпустила расширение под названием Password Checkup. Оно уведомляет пользователей о том, что их учетные данные от какого-либо сайта фигурировали в инцидентах со взломом или утечкой данных. Логины и пароли проверяются в базе данных из 4 миллионов известных взломанных учетных данных. В октябре Google представила инструмент Проверка паролей для аккаунтов Google. Теперь данный функционал встроен непосредственно в Chrome, что делает расширение неактуальным.

Теперь, при входе в свою учетную запись на сайте, Chrome будет отправлять хешированную по SHA256 копию учетных данных в Google. Данные будут зашифрованы с использованием секретного ключа (даже Google не сможет просматривать ваши логины и пароли). Google будет использовать несколько уровней шифрования с помощью техники Private Set Intersection (PSI) для сравнения вашего логина и пароля со взломанными учетными данными, которые в свою очередь хранятся в зашифрованном виде. Если пароль или логин были украдены, то Chrome предложит изменить пароль.

Включить или отключить данную функцию можно в настройках Chrome в разделе Синхронизация сервисов Google > Другие сервисы Google ( chrome://settings/syncSetup ) с помощью переключателя Сообщать, если пароли были раскрыты в результате утечки данных. Системные администраторы могут управлять данной функцией с помощью отдельной политики PasswordLeakDetectionEnabled.

Защита от фишинга в режиме реального времени

Сервис Google Safe Browsing поставляет списки URL-адресов с вредоносным контентом и фишингом для браузеров Chrome. Firefox и Safari, а также для Интернет-провайдеров. Служба показывает предупреждение, если пользователь собирается посетить опасный сайт или загрузить вредоносный файл. По состоянию на май 2019 года, технология Safe Browsing обеспечивала защиту более 4 миллиардов устройств. По аналогии с защитой паролей, Google не работает с URL-адресами напрямую. Технологический гигант проверяет цифровой отпечаток URL (первые 32 бита хешированного по SHA-256 URL-адреса) на наличие в базе данных Safe Browsing.

Данная технология не лишена недостатков. Chrome проверяет URL каждого посещаемого сайта и все загружаемые сайты с помощью локального списка, который обновляется примерно каждые 30 минут. Google признает, что некоторые фишинговые сайты пользуются данным временным окном для обхода защиты путем быстрого переключения доменов и маскировки от сканеров компании. Теперь Google представляет технологию защиты от фишинга в режиме реального времени, которая мгновенно проверяет наличие адреса страницы в базе Safe Browsing.

Теперь при посещении веб-сайта Chrome будет сравнивать его со списком тысяч популярных безопасных веб-ресурсов. Если сайт отсутствует в базе, то Google проведет дополнительную анонимную проверку, представляет ли опасность целевой сайт. Компания заявляет, что такой подход позволяет повысить эффективность обнаружение совершенно новых вредоносных сайтов на 30%.

Управлять данной функцией можно с помощью переключателя Помогать улучшить просмотр страниц и поиск в настройках Chrome в разделе Синхронизация сервисов Google > Другие сервисы Google ( chrome://settings/syncSetup ). Функция Безопасный просмотр при этом должна быть включена. Системные администраторы могут управлять данной функцией с помощью отдельной политики UrlKeyedAnonymizedDataCollectionEnabled.

Chrome также предлагает интеллектуальную защиту от фишинга, которая предупреждает пользователей, когда они вводят пароль на подозрительных фишинговых сайтах. Google расширил данную защиту для всех авторизованных пользователей и для всех учетных данных в диспетчере паролей. Раньше защита была доступна только тем пользователям, которые включили синхронизацию. Если вы попытаетесь ввести пароль на подозрительном сайте, Google выполнил анонимную проверку аналогичную анти-фишингу в режиме реального времени. Если Safe Browsing признает сайт вредоносным, то Chrome выведет оповещение и попросит изменить скомпрометированный пароль.

Tab Freeze – новая функция оптимизации потребления памяти в Chrome

Новая функция Tab Freeze сокращает потребления ОЗУ за счет «замораживания вкладок». По умолчанию она отключена, управлять «замораживанием вкладок» можно с помощью экспериментального флага chrome://flags/#proactive-tab-freeze .

Установите для параметра Tab Freeze одно из следующих значений:

- Default

- Enabled

- Enabled Freeze — No Unfreeze

- Enabled Freeze — Unfreeze 10 seconds every 15 minutes

- Disabled

Чтобы включить функцию, выберите одну из опций с Enabled. В этом случае Chrome будет замораживать фоновые вкладки после 5 минут их бездействия. Вариант No Unfreeze позволяет сохранять выгруженное состояние вкладок постоянно, в то время как опция Unfreeze 10 seconds every 15 minutes предусматривает восстановление вкладок в течение 10 секунд каждые 15 минут.

Список приостановленных вкладок доступен на странице chrome://discards. Просто перейдите по этому адресу, чтобы посмотреть список вкладок, которые в данный момент находятся в выгруженном состоянии.

WebXR Device API

В новых версиях Chrome обычно добавляется поддержка новых API. Chrome 79 не стал исключением: представлен новый WebXR Device API, который позволяет использовать технологии виртуальной реальности в Интернете. В ближайшее время данный API будут поддерживать Firefox Reality, Oculus Browser, Edge и Helio от Magic Leap.

С помощью WebXR Device API разработчики получают новые расширенные возможности для работы со смартфонами и наголовными дисплеями в Chrome. В будущем Google планирует реализовать поддержку дополненной реальности и других инструментов с «эффектом присутствия». Компания даже обозначила несколько потенциальных вариантов использования: игры, просмотр недвижимости и просмотр товаров перед их покупкой.

Android и iOS

Chrome 79 для Android доступен в Google Play. Список изменений:

- Безопасность паролей: Chrome предупреждает о компрометации паролей при входе в аккаунт на сайтах.

- Поддержка виртуальной реальности: WebXR Device API позволяет работать с «эффектами присутствия» и технологиями виртуальной реальности в Интернете.

- Сортировка закладок: изменяйте порядок закладок с помощью перетаскивания или используйте пункту меню Переместить вверх или Переместить вниз.

Chrome 79 для iOS доступен в App Store. В списке изменений всего два пункта:

- Chrome предупреждает об утечках логинов и паролей при входе в аккаунт на сайтах.

- При вводе поискового запроса в адресную строку, вы увидите самые популярные варианты, даже если подключение к Интернету очень медленное.

Улучшения безопасности

Chrome 79 получил 51 исправление безопасности. Более четырех десятков уязвимостей были обнаружены независимыми исследователями. Пользователям рекомендуется обновиться как можно скорее, чтобы избежать потенциальных атак и эксплойтов.

Google выпускает новые версии Chrome примерно каждые 6 недель. Релиз Chrome 80 намечен на начало февраля.

В Google Chrome исправлена опасная уязвимость

Пользователям Google Chrome настоятельно рекомендуется установить свежее обновление, исправляющее критическую уязвимость в браузере. Проблема затрагивает открытый движок Blink в составе Chrome и позволяет злоумышленнику выполнить произвольный код в контексте браузера, украсть важную информацию, обойти ограничения безопасности, выполнять несанкционированные действия или вызвать сбой в работе интернет-обозревателя.

«В зависимости от привилегий приложения, атакующий может устанавливать программы, просматривать, изменять или удалять данные, создавать новые учетные записи с полными правами», – поясняется в предупреждении Center for Internet Security. ↴

Проблема (CVE-2019-5869) представляет собой уязвимость использования после освобождения. Она может быть проэксплуатирована при посещении пользователем специально сформированной интернет-страницы. Баг затрагивает версии Google Chrome до 76.0.3809.132. Новая исправленная версия 76.0.3809.132 для Windows, Mac и Linux уже доступна.

Исследователь безопасности компании Exodus Intelligence Иштван Куручай (Istvбn Kurucsai) обнаружил в одном из компонентов Chrome критическую уязвимость, позволяющую злоумышленникам выполнить вредоносный код непосредственно в браузере жертвы.

Проблема связана с JavaScript-движком V8 с открытым исходным кодом. Разработчики движка выпустили исправление еще в прошлом месяце, однако пользователи Chrome получат обновленную версию только сегодня, 10 сентября, с выходом Chrome 77. Подобные промежутки между выпуском патчей для компонентов с открытым исходным кодом и для ПО, где они используются, получили название «patch gap».

Такие «patch gap» представляют большую угрозу безопасности, поскольку дают злоумышленникам достаточно времени на подготовку эксплоита. По мнению Куручая, у киберпреступников было несколько недель на то, чтобы внимательно изучить журнал изменений V8, проанализировать патчи безопасности и разработать эксплоит, который можно применять в атаках на Chrome. Хотя создание эксплоитов для Chrome – задача не из самых легких, злоумышленник, обладающий хорошими навыками работы с JavaScript, вполне может с ней справиться.

Для того чтобы это доказать, Куручай опубликовал на GitHub PoC-эксплоит для уязвимости в V8, позволяющий запускать в браузере вредоносный код. Правда, для успешной атаки одного эксплоита недостаточно. Нужно также проэксплуатировать уязвимость обхода песочницы, но это не является проблемой, уверен исследователь. Злоумышленник может воспользоваться уже известной уязвимостью обхода песочницы в более старых версиях Chrome и атаковать пользователей, не обновляющих свой браузер.

Компания Google выпустила срочное обновление программного обеспечения для браузера Chrome и настоятельно рекомендует пользователям Windows, Mac и Linux обновить приложение до последней доступной версии. Последняя версия Chrome 77.0.3865.90 исправляет 4 опасных уязвимости, наиболее серьезная из которых может позволить злоумышленникам получить удаленный контроль над системой.

Компания Google решила не раскрывать подробности данных уязвимостей еще несколько дней, чтобы предотвратить их эксплуатацию злоумышленникам и дать пользователям достаточно времени для установки обновления Chrome.

Как сообщила команда безопасности Chrome, все четыре уязвимости (CVE-2019-13685, CVE-2019-13688, CVE-2019-13687 и CVE-2019-1368) являются ошибками использования после освобождения в различных компонентах web-браузера. Успешная эксплуатация данных уязвимостей может позволить злоумышленнику выполнить произвольный код в контексте браузера, убедив жертву открыть специально созданную web-страницу или перенаправить на нее в уязвимом браузере Chrome. Проблемы также могут привести к раскрытию конфиденциальной информации, обходу ограничений безопасности, несанкционированным действиям и отказу в обслуживании в зависимости от привилегий, связанных с приложением.

Хотя Google Chrome автоматически уведомляет пользователей о последней доступной версии, пользователям рекомендуется вручную запустить процесс обновления, выбрав в меню «Справка → О Google Chrome».

Google выпустила исправления для двух уязвимостей в Chrome, в том числе для уязвимости нулевого дня, эксплуатируемой в реальных атаках. Проблемы исправлены в версии браузера 78.0.3904.87 для Windows, Mac и Linux, и пользователям настоятельно рекомендуется установить ее во избежание возможных атак.

CVE-2019-13721: уязвимость использования памяти после высвобождения в библиотеке PDFium, обнаруженная исследователем безопасности под псевдонимом banananapenguin.

CVE-2019-13720: уязвимость использования памяти после высвобождения в аудиокомпоненте браузера, обнаруженная специалистами «Лаборатории Касперского» Антоном Ивановым и Алексеем Кулаевым. Как сообщается в уведомлении Google, эксплоит для уязвимости уже существует.

Никаких технических подробностей об уязвимостях компания не раскрывает, по крайней мере до тех пор, пока большинство пользователей не установят обновление. Известно лишь, что с их помощью удаленные злоумышленники могут повысить свои привилегии в Chrome и обойти песочницу. Для эксплуатации уязвимостей киберпреступники должны заманить жертву на особым образом сконфигурированный сайт и запустить вредоносный код на ее системе.

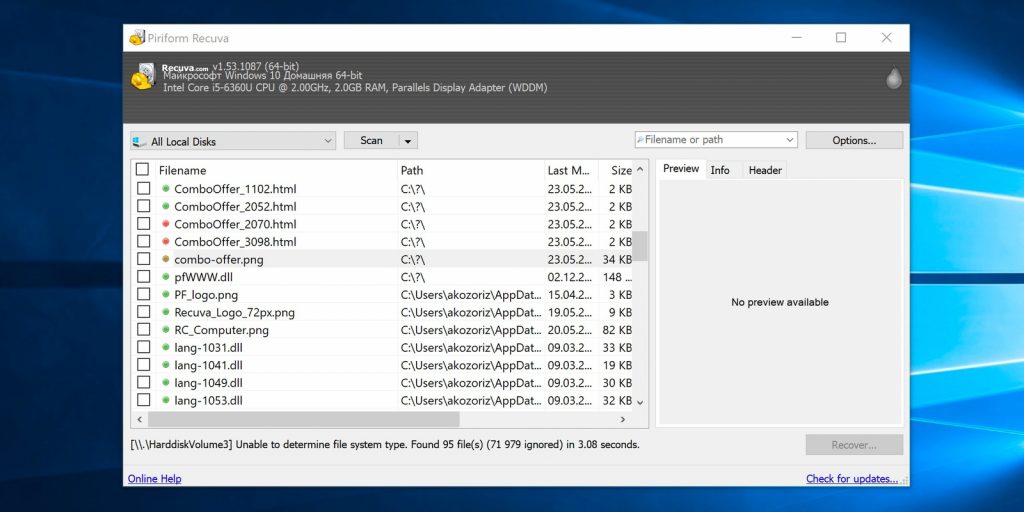

Инструмент защиты логинов и паролей в Chrome дал сбой и стал причиной утечки этих данных. По подсчётам ИБ-специалистов, могли пострадать от 15 до 50% пользователей браузера.

Google признала, что компонент WebView содержит баг, который вызывает утечку всех или части логинов и паролей, хранящихся в Chrome. Компания проводит расследование и в скором времени оповестит пользователей, которых затронула эта проблема, о том, что им необходимо сменить пароли. Вероятно, придётся менять пароли не на всех сайтах, а лишь на тех, пароли от которых могли попасть в открытый доступ.

Появление бага вызвал новый инструмент в Chrome версии 79. С его помощью пользователь может получать уведомления о том, что тот или иной сайт допустил утечку пользовательских данных, и теперь его логин и пароль мог оказаться в открытом доступе. Как ни парадоксально, но инструмент, призванный защищать пароли, не справился в возложенной на него задачей и привёл к утечке.

WebView сравнивает логины и пароли, которые пользователь вводит на сайтах, с теми, что хранятся в менеджере паролей Chrome. В процессе передачи этих данных была найдена возможность их перехвата. В теории злоумышленники могли воспользоваться этой уязвимостью браузера и собрать на основе утечки огромную базу данных. Если это произошло, то в скором времени она появится в продаже в даркнете или будет распространяться бесплатно на хакерских форумах.

Этот инцидент в очередной раз показал уязвимость конфиденциальных данных в интернете. Даже такая крупная компания, как Google, не может обеспечить их сохранность в одном из самых популярных продуктах. Компания Google уже выпустила обновлённую сборку Chrome версии 79 и рекомендует установить её как можно скорее. Обновления вышли на всех поддерживаемых платформах.

Google выпустил Chrome с защитой от уязвимости CryptoAPI в Windows

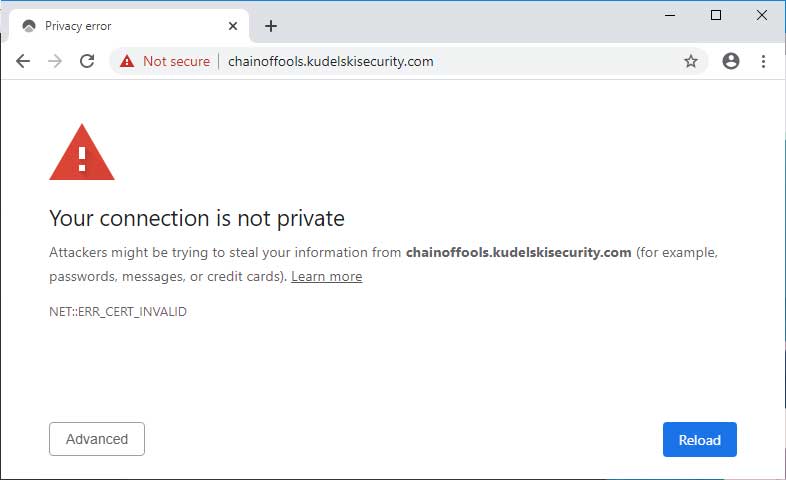

В конце прошлой недели Google выпустил новую версию браузера Chrome под номером 79.0.3945.130. Основная задача этого релиза — защитить пользователей от уязвимости в компоненте Windows CryptoAPI (CVE-2020-0601), о которой сообщило Агентство национальной безопасности США.

Также напомним, что сама Microsoft выпустила патч для бреши в Crypt32.dll с выходом январского набора обновлений.

Эта уязвимость опасна тем, что с её помощью злоумышленник может провести атаку «Человек посередине» (man-in-the-middle) или создать фишинговые сайты. Дополнительную угрозу для пользователей представляет наличие опубликованного в Сети PoC-кода.

Взяв за основу выложенный код эксплойта, атакующий может легко создать поддельные сертификаты. На самом деле, это лишь вопрос времени — когда киберпреступники начнут использовать данную уязвимость.

Что касается Chrome 79.0.3945.130 — в новую версию браузера добавили код, производящий дополнительную проверку легитимности сертификата сайта до того, как пользователь зайдёт на него.

Вы можете посмотреть на пример работы новой защиты Chrome, зайдя на специальный тестовый ресурс.

Специалисты отмечают, что это далеко не идеальный метод защиты, однако его будет вполне достаточно для пользователей, уже установивших обновления операционной системы.

Читайте также

Пользователи Yandex.Cloud смогут усилить защиту своих IT-ресурсов и данных с помощью Kaspersky Security для виртуальных и облачных сред. Это решение впервые реализовано на платформе российского поставщика публичных облачных сервисов. На момент запуска инструмент доступен пользователям по модели BYOL (Bring Your Own License): подписка на услугу оформляется напрямую у «Лаборатории Касперского». Модель PAYG (Pay as you go, или оплата по мере получения услуги) будет также доступна в 2020 году.

Kaspersky Security для виртуальных и облачных сред защищает сервисы от программ-шифровальщиков и от бесфайловых вредоносных программ, предотвращает использование эксплойтов, блокирует сетевые атаки, проводит поведенческий анализ вредоносов. Решение обеспечивает прозрачность процессов в облаке и даёт возможность оперативно реагировать на подозрительные события и инциденты. При этом системой защиты удобно и легко управлять: все операции осуществляются при помощи единой консоли Kaspersky Security Center.

«Благодаря консоли также достигается прозрачность процессов, автоматизация целого ряда операций по защите данных. Стоит отметить, что Kaspersky Security для виртуальных и облачных сред не снижает производительности и гибкости облака, которые являются его ключевыми преимуществами, – комментирует Андрей Пожогин, старший менеджер по продуктам «Лаборатории Касперского». – Теперь, когда наше решение появилось в облачном сервисе Яндекса, одного из лидеров российской IT-индустрии, эти уникальные технологии защиты стали ещё доступнее сотням компаний».