Have I Been Pwned — проверка на взлом почты и паролей

Проверь, находится ли твой email или пароль в слитых базах хакеров

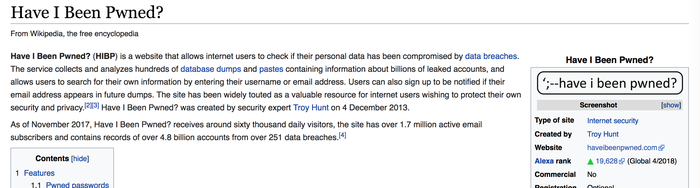

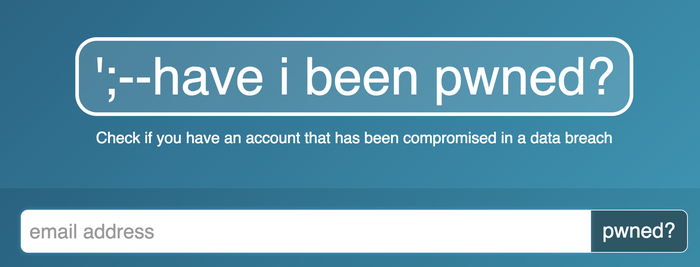

Вашему вниманию хочу предложить сайт https://haveibeenpwned.com/ , который специализируется на сборе данных из слитых в интернет баз с паролями от взломанных сайтов.

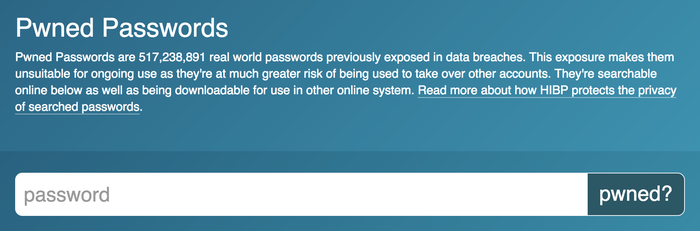

На нем можно проверить, засветился ли в этих базах ваш электронный адрес или пароль.

Если вы носите шапочку из фольги, то рекомендую пароль проверить через режим incognito и используя vpn.

Если пароль засветился, то самое время его менять. К примеру, эти же самые базы были использованы, когда недавно хакеры входили в аккаунты Teamviewer и уже через него сливали пароли и другие вещи с компьютера.

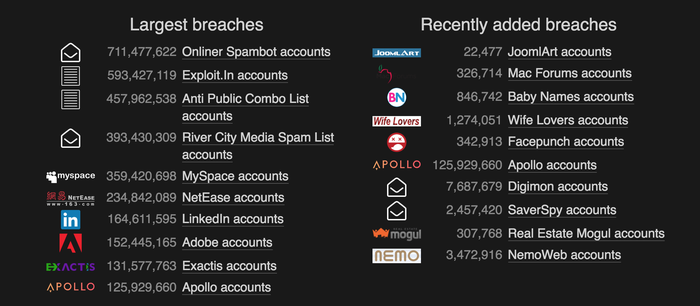

И вот базы, по которым они ищут. Из крупных – Adobe и Myspace.

Для тех, кто совсем обернут в фольгу, вот страницах про них в Википедии:

Спасибо, проверил. Теперь находится.

“Если вы носите шапочку из фольги, то рекомендую пароль проверить через режим incognito и используя vpn.”

“Если пароль засветился, то самое время его менять.”

Никто не мешает сначала проверить “левый” пароль.

Ты упоротый? Как “режим incognito и используя vpn” может защитить от кражи данных в поле ввода сайта?

Там проверяется либо email, либо пароль (две страницы разных). Проверь либо одно, либо другое. Как сайт сопоставит этот пароль к тебе? Это раз. И два – этот сайт существует с 2013 года и уже имеет репутацию (читай википедию).

Как сопоставит? Легко. Айпи, куки, как минимум. Да и просто набор паролей в словари.

Айпи, куки – VPN и Инкогнито. Набор паролей в словари – так у них и так все пароли есть. 500 миллионов. Даже если у тебя есть словарь, то при правильном хэшировании пароля (где на хэширование уходит 1 секунду процессорного времени), то его все равно не восстановить.

Хуй пойми какой сайт, с на самом деле похуй какого года, и самое важное, хуй пойми зачем оно требуется лично пользователю.

Интернет штука такая. Если есть вероятность в 0.000001%, что с помощью инструмента могут наебать, то уже нет 100% вероятности, что им уже не наёбывают.

Если ты используешь один и тот же email и пароль на разных сайтах, то скорее всего он уже есть во взломанных базах. И этот сайт позволяет это проверить.

И нечего их лишний раз вводить туда, где могут спиздить.

@moderator вы уже проверили себя?

На эту хрень кто то поведётся?)

лох не мамонт.. Из серии введите все данные своей карточки, чтоб узнать, что теперь она в базах мошенников.

А есть сайт где можно номер своей кредитки проверить?

Есть сайт где даже пин и cvv коды можно пробить.

Мне бы желательно с подтверждением по СМС.

вместо имени вводишь номер.

а вместо пароля CVC

пользователь – номер.кредитки_месяц.год@имя.фамилия

пароль – CVC

Have I Been Pwned вообще-то известный зарубежом сайт. Вот в Википедии про них можно почитать: https://en.wikipedia.org/wiki/Have_I_Been_Pwned%3F

с каких это пор википедия вдруг стала референтным источником?

Да ладно. Так можно было?

А паспорт можно проверить?

Моего нет. Аж отлегло. А то там на почте вся отчётность банка

Курс молодого хакера

Для писателя – отключи функцию автоматического включения TeamWiewer и пребудет с тобой Сила. и пароль создавай посложнее QWERTY.

Хакеру нахнадо ломать многоуровневые Пароли, когда 70% сидят на своём имени/дне рождения/или QWERTY .

Информационная безопасность или как два раза взломать wifi

Работаем с чужой интеллектуальной собственностью – поэтому строго-настрого запрещается в компьютерную сеть подключать свои устройства и пользоваться удаленным доступом к рабочему месту из дома. Многие сайты заблокированы чтобы народ сидел работал, а не писал посты на пикабу. Хе-хе-хе.

Где-то в прошлом году появился у нас на работе Wi-Fi. Но зараза с паролем – не для нас. Выяснили что он расположен в зале для конференций этажом выше. Спустя некоторое время на форуме выложили видео с очередной конференции и на одном моменте на видео было видно доску на которой был записан пароль “87654321”. С тех пор некоторые из нас стали пользоваться вайфаем. Кто-то на телефоне через этот вайфай слушал яндекс-радио, которое на компьютере было заблокировано. То есть настройки блокировок у этой сети были другие и предназначена она для гостей, приезжавших на семинары. Что не мешало нам на ней сидеть при необходимости и обходить блокировки не рискуя установкой на компьютер vpn с прокси.

Неделю назад старая wi-fi сеть пропала и появилась с другим названием. Пароль перестал подходить. Вчера на внутреннем форуме выложили фотки с очередного семинара. Пароль был написан на доске.

Спасибо семинару =D Теперь у нас опять есть халявный wifi xD

Правда жизни(

С – секретность

На работе выдали приказ: сделать “защищенные” ноутбуки. В переводе с hr-овского на it-шный это обозначает зашифрованный.

До кучи установили bootloader с паролем.

Зашифровали, все хорошо, выдаём новенькие компьютеры пользователям, получаем сто вопросов, в том числе про пароль. Объясняем, что надо его запоминать, и тут одна мадам нам сообщает:

– А вот в приказе руководства написано, что пароль от ноутбука должен быть распечатан и приклеен на него!

И правда, так и написано в приказе.

Вот такая секретность и безопасность.

Может наши хакеры не то чтобы взламывали выборы в Америке, а просто по распечатанному паролю вошли.

Как Томочка хитроумных хакеров победила

Томочка, миловидная женщина чуть за сорок, очень слабо разбиралась в компьютерах, но очень любила сидеть в «Одноклассниках». Страничку ей создал сын старшеклассник, логин и пароль написал на бумажке, которую прикрепил к монитору. Несколько месяцев Томочка пользовалась ими без проблем, а затем при очередной попытке войти появилась сообщение: «Вы используете уязвимый пароль, рекомендуем заменить его на более сложный».

– Совсем близко к моей страничке подобрались злобные и коварные хакеры, – подумала Томочка, вот, администрация и заботится обо мне. Заменю ка я свой простой пароль на сложный, например, 12345678. Вроде бы достаточно сложный?

А дальше события начинают развиваться, как в старом анекдоте, про чукчу который от НКВД золото в тундре прятал. Томочка решает проверить надежность придуманного пароля.

– Представлю, что я хакер, который хочет взломать мой сложный пароль. А какой тут пароль? 12345678? Так я его легко подберу! Нет надо другой пароль придумать!

Томочка задумалась аж на секунду и её «трудолюбивый» мозг выдал «гениальный» вариант: – Буду чередовать цифры и буквы! Ну-ка, хакер, что ты на это скажешь? А хакер думает: – Ах, Томочка, аж ты, хитрая бестия, решила цифры и буквы чередовать, но я злобный хакер, я раскрыл твой секрет и теперь взломаю твою страничку!

Задумалась Томочка уже надолго – секунд на пять. Уж больно ушлый ей хакер попался, нет с ним никакого сладу. И тут её осенило. Она начала произвольно нажимать на буквы и цифры, потом скопировала получившийся результат, вставила и подтвердила новый пароль. При попытке войти на страничку, появилось предложение ввести пароль, Томочка ввела, а страница не открылась.

– Хороший пароль придумала! Не один хакер не взломает!

Я пришел к Томочке, по просьбе одного своего приятеля, что бы помочь войти на страничку в «Одноклассниках», и от неё узнал всю историю создания супер-пупер-сложного пароля. Рассказывая мне её, она самозабвенно стучала по клавишам, пытаясь подобрать пароль. Её логика была проста, если она один раз не задумываясь набрала 8-ми значный пароль, то, по её мнению, ничего не мешает ей сделать это во второй раз. Руки те же, голова та же – почему бы и нет? На мое замечание, что вообще то существует дохрелиард вариантов сочетания букв и цифр, она легкомысленно заявила, что не видит никаких трудностей, тем более, что она уже почти его подобрала. Правда по каким признакам она сделала такой вывод она не ответила.

Я предложил ей воспользоваться функцией восстановления пароля, что бы пароль прислали ей на почтовый ящик, но оказалось, чтобы не оставить коварному хакеру ни одного шанса, она и там поменяла пароль, пользуясь уже проверенным способом.

Что же за страшные тайны и ужасные секреты хранит Томочкина страничка в одноклассниках, что хакеры всего мира с вожделением мечтают о её взломе?

На этот вопрос Томочка дала убийственный ответ: «Я там в «шарики» играю!»

Все альтернативные варианты доступа к шарикам она отмела, заявив, что к этим она уже привыкла.

Пришлось создавать новый почтовый ящик и новую страничку, чтобы вернуть в дом Томочки мир и спокойствие.

Новый сервис проверяет почтовые адреса на причастность к Emotet

Xakep #257. Pivoting

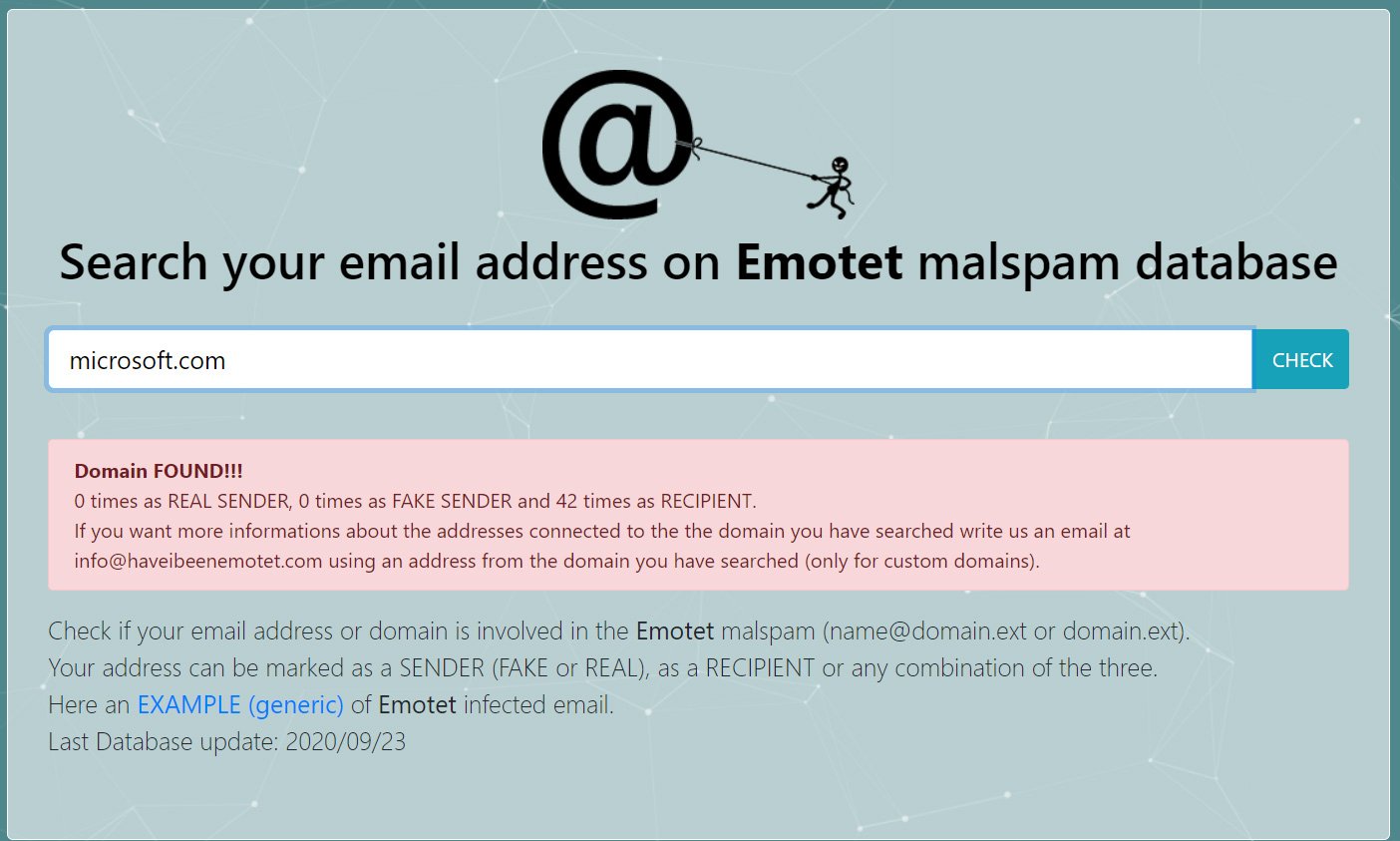

Издание Bleeping Computer сообщило, что итальянская компания TG Soft запустила сервис Have I Been Emotet (по аналогии с известным Have I Been Pwned), который позволяет проверить, использовался ли конкретный домен или email-адрес в качестве отправителя или получателя в спам-кампаниях Emotet.

Специалисты TG Soft рассказывают, что их база содержит цепочки исходящих писем, созданных Emotet в период с августа по 23 сентября 2020 года. За это время исследователи собрали более 2 100 000 email-адресов из примерно 700 000 исходящих писем, и база продолжает пополняться.

Работает сервис очень просто: достаточно указать домен или адрес электронной почты, чтобы узнать, злоупотреблял ли им Emotet, и сколько раз он использовался в качестве отправителя или получателя вредносных писем. Так, сервис предупредит, если компьютер, использующий почтовую учетную запись, был взломан и использовался для рассылки спама; сообщит, если email была украден и использовался в спам-кампаниях; а также уведомит о том, что вы получали Emotet-спам.

Ниже можно увидеть результаты такой проверки: за последнее время Emotet атаковал пользователей в домене microsoft.com 42 раза.

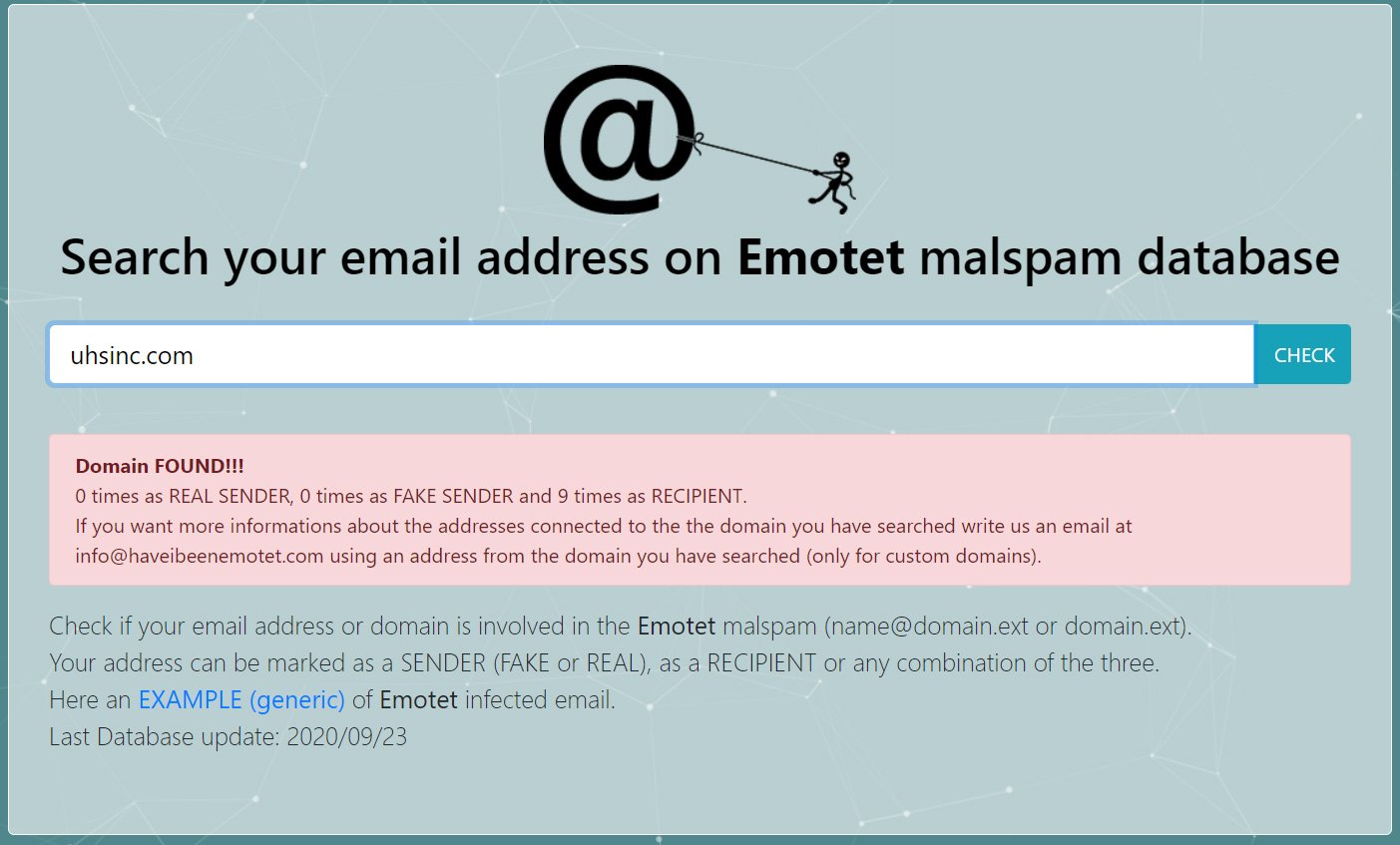

Журналисты отмечают, что сервис может быть полезен в качестве вспомогательной аналитической платформы: можно проверить, были ли атаки Emotet нацелены на конкретную компанию, и не это ли в итоге привело к заражению сети шифровальщиком. Например, недавно вымогатель Ryuk атаковал гиганта из области здравоохранения, компанию Universal Health Services (UHS). Согласно данным Have I Been Emotet, домен uhsinc.com становился мишенью кампаний Emotet как минимум девять раз.

Впрочем, сам факт атак и получения вредоносных писем еще не означает, что компания или пользователь были скомпрометированы. Чтобы заразиться, пользователю необходимо открыть приложенное к письму вложение и разрешить работу макросов.

Emotet появился еще в 2014 году и сейчас, это одна из наиболее активных угроз среди вредоносных программ. Малварь распространяется преимущественно с почтовым спамом, через вредоносные документы Word. Такие письма могут маскироваться под инвойсы, накладные, предупреждения о безопасности аккаунта, приглашения на вечеринку и даже под информацию о распространении коронавируса. Словом, хакеры внимательно следят за мировыми трендами и постоянно совершенствуют свои письма-приманки.

Хотя когда-то Emotet начинал свой пусть как классический банковский троян, но сейчас угроза сильно видоизменилась, превратившись в мощный загрузчик, а ее операторы стали активно сотрудничать с другим преступными группами.

Сегодня Emotet поставляется с множеством модулей, которые, в частности, позволяют малвари распространяться внутри сети. К примеру, для бокового перемещения Emotet даже может действовать как Wi-Fi червь. Также с недавних пор малварь ворует вложения из писем своих жертв.

Проникнув в систему жертвы, Emotet использует зараженную машину для дальнейшей рассылки спама, а также устанавливает на устройство самую разную дополнительную малварь. Зачастую это банкеры, такие как QakBot, Trickbot (который ворует учетные данные, cookie, историю браузера, ключи SSH и так далее), майнеры, инфостилеры, а также шифровальщики, вроде Ryuk, Conti и ProLock.

Проверить электронную почту на взлом после крупнейшей в мире утечки данных можно на специальном сайте

В Интернет утекли 772 904 991 уникальных электронных писем и 21 222 975 уникальных паролей: проверьте свой почтовый ящик в списке.

В наши дни нет недостатка в утечке данных. Сегодня этим не удивишь. Но этот крупнейший в мире слив логинов и паролей к почтовым ящикам должен заставить вас обратить внимание. Недавно обнаруженная «Коллекция № 1» является крупнейшей общедоступной утечкой данных: открыто 772 904 991 уникальных электронных писем и 21 222 975 уникальных паролей.

Впервые об этом нарушении сообщил Трой Хант, исследователь безопасности, который руководит сайтом «Have I Been Pwned» (HIBP). На этом сайте вы можете проверить, была ли скомпрометирована ваша электронная почта в результате взлома данных. В своем блоге Хант говорит, что большой файл из 12 000 отдельных файлов и объемом данных 87 ГБ был загружен в MEGA – популярный облачный сервис. Беспокойство вызывает, что база данных содержит «нехешеные» пароли, то есть методы, используемые для скремблирования этих паролей в нечитаемые строки, То есть ящики были взломаны, с помощью раскрытых паролей.

Так что же это значит для обычного человека? По словам Ханта, это означает, что скомпрометированные комбинации электронной почты и паролей более уязвимы. По сути, заполнение учетными данными – это когда взломанные комбинации имени пользователя или электронной почты/пароля используются для взлома других учетных записей пользователей. Это может повлиять на любого, кто использовал одно и то же имя пользователя и пароль на нескольких сайтах. Это касается того, что нарушение Коллекции № 1 содержит почти 2,7 миллиарда комбинаций. Кроме того, около 140 миллионов электронных писем и 10 миллионов паролей из Коллекции № 1 были новыми для базы данных HIBP Ханта – это означает, что они не относятся к ранее сообщенным утечкам.

Если вам интересно, являются ли ваши электронные письма и пароли частью массива, попавшего в Сеть, вы можете проверить это на сайте HIBP здесь. Вы также можете вручную искать, какой из ваших паролей был раскрыт.

Мы проверили свою корпоративную почту и, на удивление, узнали, что наша электронная почта была раскрыта наряду с несколькими паролями, которые больше не используются. Рекомендации сайта haveibeenpwned.com на этот случай таковы: если вы обнаружите свою почту в этом каталоге, вам необходимо немедленно сменить пароль. Причем желательно это сделать не только на почтовом ящике, но и в других сервисах, где вы использовали ту же связку логина (почтовый ящик) и пароля.

Вывод из этой очередной утечки конфиденциальных данных, как всегда, один. Вы должны пользоваться традиционными методами безопасности. Не используйте пароли повторно, включите двухфакторную аутентификацию, и если вы планировали в будущем пользоваться генератором паролей, сейчас самое время приступить к этому.