Наибольшая угроза для корпоративных сетей связана. Обеспечение безопасности в корпоративных сетях

Корпоративные сети и проблемы безопасности

Рубрика: Информационные технологии

Дата публикации: 22.12.2016 2016-12-22

Статья просмотрена: 1204 раза

Библиографическое описание:

Нагиева, А. Ф. Корпоративные сети и проблемы безопасности / А. Ф. Нагиева. — Текст : непосредственный // Молодой ученый. — 2016. — № 29 (133). — С. 34-36. — URL: https://moluch.ru/archive/133/37194/ (дата обращения: 16.10.2020).

Термин корпорация происходит от латинского «corporation», т. е. объединение. Предназначается для создания взаимной связи между субъектами, входящими в это объединение и другими членами общества.

При обеспечении существования и развития информационной корпорации возникает проблема её безопасности. Потеря информации, относящейся к субъекту корпорации, т. е. персональной информации, не может быть весомой утратой корпоративных ресурсов.

Но утрата контроля над обменом информации в корпорации может быть значительной утратой ресурсов, может привести к подмене реальной информации ложной, а в результате злоумышленники могут частично овладеть контролем деятельности корпорации. [1]

Компьютерная сеть (КС) — это специальная сеть предназначенная для выполнения вычислений, объединения коммуникационных и информационных ресурсов и передачи электронных данных (например, электронных документов, голоса, видеоизображений).

В общем случае КС это система, обеспечивающая информационный обмен между различными прикладными программами, используемыми в корпорации. КС включает в себя различные компоненты системных и прикладных программ, сетевые адаптеры, концентраторы, коммутаторы и маршрутизаторы и кабельные системы.

Современные КС обеспечивают различного рода службы. К этим службам относятся традиционные передачи данных, IP –телефония, аудиоконференции и видеопередачи, защита и видеонаблюдение.

Использование КС обеспечивает в учреждении нижеприведенные функции.

– совместную эффективную работу пользователей

– максимально рациональное использование компьютеров, периферийных устройств и программных средств

– простоту и удобство доступа к данным, находящимся в общем пользовании

Современные корпорации это сложные и многопрофильные структуры, представляющие собой распределенную иерархическую систему управления. Кроме этого в корпорацию входят находящиеся вдалеке друг от друга учреждения, отделения и административные офисы. Именно с этой целью создаются корпоративные сети (КС) для централизованного управления этими объединениями учреждений.

Решение телекоммуникационных проблем

Одной из основных проблем при создании КС является организация каналов связи. Как правило КС охватывают большие территории, т. е. включают в себя офисы, отделения и др. структуры, расположенные вдалеке друг от друга. В большинстве случаев узлы КС располагаются в различных городах, в некоторых случаях в различных странах и, даже, континентах.

Принципы построения подобных сетей отличаются от принципов построения локальных сетей (ЛС), охватывающих несколько зданий. Основное различие состоит в том, что территориально распределенные КС используют арендованные каналы связи.

Если при создании ЛС затраты на их создание состоят из стоимости соответствующего оборудования и на проводку кабелей, то затраты территориально распределенных КС идут на аренду каналов связи.

В настоящее время эта проблема решается путем подключения к уже существующим глобальным сетям (ГС), например, Internet. В это время требуется лишь обеспечение связи до ближайшего узла ГС, а передачу информации между узлами обеспечивает ГС [2].

Поэтому, при создании даже сколько-нибудь маленькой сети в рамках города, необходимо использовать технологии, способные обеспечить адаптирование к существующим ГС и допускающие расширение создаваемой сети.

При создании КС для передачи данных могут быть использованы все существующие технологии и каналы связи.

Внутри самой для передачи данных можно использовать виртуальные каналы сети с пакетной коммутацией.

Для построения корпоративной информационной системы в качестве виртуальной сети могут быть использованы как Х.25, так и Frame Relay сети. Выбор одного из них производится на базе различных показателей. К этим показателям относятся качество каналов связи, доступность услуг в узлах подключения и финансовые издержки.

На сегодняшний день расходы на междугородную связь для Frame Relay сетей в несколько раз выше, чем для использования Х.25 сетей. С другой стороны высокая скорость передачи информации и возможность при передаче одновременно данных сопровождаемой голосовой составляющей могут быть определяющим аргументом в пользу Frame Relay.

В части использования арендуемых каналов связи КС применение Frame Relay технологии более целесообразно. В этом случае становится возможным как объединение локальных сетей (ЛС) между собой и подключение к интернету, так и использование прикладных программ Х.25 технологий. Самым простым и удобным вариантом для подключения пользователей, находящихся вдали друг от друга, является телефонная связь и Internet, там, где это возможно, использование ISDN (IntegratedServicesdigitalnetwork — цифровые сети связи, оказывающие комплексные услуги).

Безопасность корпоративных сетей

Обеспечение информационной безопасности является важной функцией любой сети и этому вопросу должно уделяться особое внимание.

В КС, с использованием глобальных каналов связи, важность обеспечения информационной безопасности и связанное с этим усложнение структуры и состава сети многократно увеличивается. Это связано с рассредоточенной и циркулирующей в большом пространстве служебной и секретной информацией внутри КС и вытекающей из этого необходимости предотвращения вероятности несанкционированного доступа через многочисленные «слабые» точки КС в условиях наличия большого числа пользователей.

Одним из основных этапов построения КС является выбор и создание политики безопасности (ПБ).

ПБ это совокупность документированных управляющих решений, предназначенных для защиты информации и связанных с ней ресурсов. ПБ корпоративной сети отображает правила входа в сетевые ресурсы и надзор за их использованием, управления сетью, дальнейшего развития и т.д

С практической точки зрения ПБ подразделяется на 3 уровня:

– решения, принимаемые руководством предприятия, всецело относящиеся к предприятию и имеющие общий характер

– вопросы, относящиеся к различным аспектам информационной безопасности

– конкретные службы информационной системы

При создании КС необходимо уделить крайне значительное внимание безопасности передачи данных и предотвращению недозволенного доступа к корпоративной информации. [4]

Современные средства защиты информации способны на высоком уровне обеспечить безопасность сетей.

Межсетевые экраны (МСЭ), организация специальных виртуальных сетей (СВС), системы обнаружения несанкционированных доступов и др. позволяют безопасную передачу информации в любой части КС.

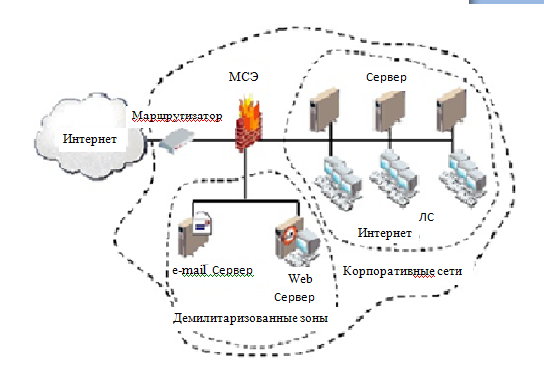

Для предотвращения недозволенных доступов к информационным ресурсам предприятия в КС создаются демилитаризованные зоны (ДМЗ) рис.1

Рис. 1. Структура обеспечения безопасности схемы корпоративной сети

Эта зона играет буферную роль между внутренней сетью, например Internet. В этой зоне обычно располагается w. w.w. сервер и почтовый сервер. Управление связями и пакетами в ДМЗ осуществляется с помощью МСЭ.

Система управления входами пользователей КС в Internet и пользователей из Internet в КС строится на базе МСЭ и Web — сервера. Под понятием обеспечение безопасности КС понимается организация «сопротивления» попыткам несанкционированного доступа к процессу функционирования, а также, модификации аппаратных средств, программных обеспечений и данных, краже, выводу их из строя и уничтожение.

В инфраструктуру безопасности КС входят:

– надзор за входами;

– шифрование (электронно-цифровая подпись (ЭЦП));

– контентный анализ и др.

Приведенные здесь положении в общем отображают в себе основные принципы построения корпоративной сети и могут быть использованы в практических целях.. [3]

1. Daemen J., Rijmen V. AES Proposal: Rijndael. Document version 2.

2. Datapro Reports on Information Security, vol.1–3,.

3. Dierks Т., Allen C. RFC 2246: The TLS Protocol Version 1.0. January 2009 DoD 5200.28-STD. Department of Defence Trusted Computer System Evaluation Criteria (TCSEC)

4. Interoperability Specification for ICCs and Personal Computer Systems. Part 8. Recommendations for ICC Security and Privacy Devices. Revision 1.0. PC/SC Workgroup.

Защита корпоративной информации

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

- для организаций и предприятий со сложной административно-территориальной структурой: банков, торговых сетей, государственных и транснациональных компаний, производственных комплексов;

- а также предприятий любого уровня, использующих облачные технологии, он-лайн кассы, IP-телефонию, Интернет-банки, системы электронного документооборота (ЭДО).

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Что такое Интернет сегодня. Миллионы компьютеров, серверов, объединенных в одну большую глобальную сеть. В сети Интернет ежесекундно проходят терабайты информации: фотографии, файлы, личные сообщения, денежные транзакции и т.д. Если информация важная, то за нее можно получить деньги. А места, в которых можно быстро и без усилий заработать деньги привлекают злоумышленников.

И если на заре развития сети Интернет в 90-е годы обычное платежное банковское поручение можно было отправить по электронной почте незашифрованным письмом, то сегодня такое письмо может содержать информацию, изменённую злоумышленниками в корыстных целях. Да, совершенствуются методы защиты передачи информации, но и инструменты, которые применяют злоумышленники не стоят на месте. Тем не менее методы атаки всегда остаются прежними, как и узкие места защиты.

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

- попытки взлома хакерами;

- несанкционированный доступ к конфиденциальным данным, в т.ч. ПНд;

- заражение вредоносным программным обеспечением (ПО): вирусами, троянскими программами, «червями»;

- загрузке и установке шпионских программ, рекламного софта;

- спаму, фишинг-атакам;

- взлому сайтов (CMS), корпоративных групп в социальных сетях.

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

- доступности для авторизованных, идентифицированных пользователей;

- целостностью, т.е. полноты и достоверности возвращаемых на запрос сведений;

- конфиденциальностью – предоставлением данных согласно уровню доступа пользователя.

Технология защиты корпоративных данных подразумевает:

- использование межсетевых экранов (программных и аппаратных) – современные решения позволяют настраивать VPN, интегрироваться с антивирусами;

- установку антивирусной защиты с закрытием почтовых шлюзов, прокси-серверов (зачастую одновременно применяется 2 – 3 антивирусные программы с различными методами обнаружения вредоносного ПО);

- настройку систем обнаружения атак (IDS);

- создание единой консоли управления информационной безопасности.

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

- при выборе оператора облачного сервиса, виртуального сервера (хостинг-провайдера) – отслеживать uptime сервера (объективно он не может быть равен 100%, однако для ответственных решений существует правило 4-х и ли 5-и девяток, т.е. доступности сервера в 99,99% или 99,999% времени), особенно если остановка его (сервера) работы может привести к серьезным потерям;

- устранение последствий технических сбоев, потерь данных в случае техногенных катастроф, случайного или умышленного нарушения правил эксплуатации информационной системы (ИС), при превышении расчетного числа запросов к БД, пропускной способности каналов связи и т.д.;

- устранения ошибок конфигурирования, топологии сети, отказов аппаратных или программных модулей, физического разрушения (износа) аппаратной части системы и т.п.

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы передачи информации (SSH, RDP, FTP, HTTP, SMTP и другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Как узнать логин пользователя организации? Все просто – это первая часть корпоративной электронной почты до символа @, вторая часть электронной почты после символа @ обычно является именем корпоративного домена. К примеру, ivanovii@domen.ru злоумышленник будет использовать при атаке следующим образом – domen.ruivanovii + пароли.

Где злоумышленники находят электронные адреса сотрудников? Везде:

- на сайте организации в разделах: контакты, закупки (тендера), вакансии и другие;

- на сайтах объявлений, hh.ru и подобных;

- покупают базы электронных адресов.

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

- Обычный – ограниченный: запрещены доступы к социальным сетям, сайтам типа youtube, rutube, игровым и т.д.;

- Привилегированный – неограниченный доступ к сети Интернет, но через специальную систему фильтр (о ней поговорим дальше);

- Прямой доступ – доступ к сети интернет минуя все корпоративные системы защиты информации. Обычно такой доступ предоставляли системам дистанционного банковского обслуживания, системам корпоративной видеосвязи.

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Пользователи через канал Интернет получают различную информацию – файлы, сообщения электронной почты и многое другое. Злоумышленник постарается прислать для взлома корпоративной сети вирус, троян, ссылку на фишинговый сайт.

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

В организациях каждая служба (кадровая, служба безопасности и другие) хочет понимать, чем живет и дышит их сотрудник, какие сайты посещает. К примеру, частое посещение сотрудником сайтов типа hh.ru будет означать, что сотрудник хочет поменять место работы, а если это ключевой сотрудник, то по определенным направления работы организации будет провал.

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

- функционал;

- требования к аппаратной части;

- юзабилити (удобство использования);

- возможность анализировать https трафик;

- работа без агентов;

- интеграция с существующим в организации антивирусом;

- обязательно просмотрите встроенную отчетность. в случае Microsoft TMG докупалась лицензию на систему анализа логов – Internet Access Monitor;

- возможность резать канал интернет на полосы;

- на возможность решения поставленных перед вами задач.

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

ИТ-услуги для бизнеса

+7(913)949-61-60

8 основных рубежей защиты корпоративной сети

Несколько наиболее важных шагов построения базовой защиты сети предприятия

Способы защиты информации на предприятии, также как и способы ее добычи, постоянно меняются. Регулярно появляются новые предложения от компаний, предоставляющих услуги по защите информации. Панацеи конечно нет, но есть несколько базовых шагов построения защиты информационной системы предприятия, на которые вам обязательно нужно обратить внимание.

Многим наверняка знакома концепция глубокой защиты от взлома информационной сети. Основная ее идея состоит в том, чтобы использовать несколько уровней обороны. Это позволит, как минимум, минимизировать ущерб, связанный с возможным нарушением периметра безопасности вашей информационной системы.

Далее рассмотрим общие аспекты компьютерной безопасности, а также создадим некий чеклист, служащий в качестве основы для построения базовой защиты информационной системы предприятия.

1. Межсетевой экран (файрвол, брэндмауэр)

Брандмауэр или файрвол – это первая линия обороны, которая встречает непрошенных гостей.

По уровню контроля доступа выделяют следующие типы брэндмауэра:

- В простейшем случае фильтрация сетевых пакетов происходит согласно установленных правил, т.е. на основе адресов источника и назначения сетевых пакетов, номеров сетевых портов;

- Брэндмауэр, работающий на сеансовом уровне (stateful). Он отслеживает активные соединения и отбрасывает поддельные пакеты, нарушающие спецификации TCP/IP;

- Файрвол, работающий на прикладном уровне. Производит фильтрацию на основе анализа данных приложения, передаваемых внутри пакета.

Повышенное внимание к сетевой безопасности и развитие электронной коммерции привело к тому, что все большее число пользователей используют для своей защиты шифрование соединений (SSL, VPN). Это достаточно сильно затрудняет анализ трафика проходящего через межсетевые экраны. Как можно догадаться, теми же технологиями пользуются разработчики вредоносного программного обеспечения. Вирусы, использующие шифрование трафика, стали практически не отличимы от легального трафика пользователей.

2. Виртуальные частные сети (VPN)

Ситуации, когда сотруднику необходим доступ к ресурсам компании из общественных мест (Wi-Fi в аэропорту или гостинице) или из дома (домашнюю сеть сотрудников не контролируют ваши администраторы), особенно опасны для корпоративной информации. Для их защиты просто необходимо использовать шифрованные туннели VPN. Ни о каком доступе к удаленному рабочему столу (RDP) напрямую без шифрования не может быть и речи. Это же касается использования стороннего ПО: Teamviewer, Aammy Admin и т.д. для доступа к рабочей сети. Трафик через эти программы шифруется, но проходит через неподконтрольные вам сервера разработчиков этого ПО.

К недостаткам VPN можно отнести относительную сложность развертывания, дополнительные расходы на ключи аутентификации и увеличение пропускной способности интернет канала. Ключи аутентификации также могут быть скомпрометированы. Украденные мобильные устройства компании или сотрудников (ноутбуки, планшеты, смартфоны) с предварительно настроенными параметрами подключения VPN могут стать потенциальной дырой для несанкционированного доступа к ресурсам компании.

3. Системы обнаружения и предотвращения вторжений (IDS, IPS)

Система обнаружения вторжений (IDS – англ.: Intrusion Detection System) – программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему (сеть), либо несанкционированного управления такой системой. В простейшем случае такая система помогает обнаружить сканирование сетевых портов вашей системы или попытки войти на сервер. В первом случае это указывает на первоначальную разведку злоумышленником, а во втором попытки взлома вашего сервера. Также можно обнаружить атаки, направленные на повышение привилегий в системе, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения. Продвинутые сетевые коммутаторы позволяют подключить систему обнаружения вторжений, используя зеркалирование портов, или через ответвители трафика.

Система предотвращения вторжений (IPS – англ.: Intrusion Prevention System) -программная или аппаратная система обеспечения безопасности, активно блокирующая вторжения по мере их обнаружения. В случае обнаружения вторжения, подозрительный сетевой трафик может быть автоматически перекрыт, а уведомление об этом немедленно отправлено администратору.

4. Антивирусная защита

Антивирусное программное обеспечение является основным рубежом защиты для большинства современных предприятий. По данным исследовательской компании Gartner, объем рынка антивирусного ПО по итогам 2012 года составил $19,14 млрд. Основные потребители – сегмент среднего и малого бизнеса.

Прежде всего антивирусная защита нацелена на клиентские устройства и рабочие станции. Бизнес-версии антивирусов включают функции централизованного управления для передачи обновлений антивирусных баз клиентские устройства, а также возможность централизованной настройки политики безопасности. В ассортименте антивирусных компаний присутствуют специализированные решения для серверов.

Учитывая то, что большинство заражений вредоносным ПО происходит в результате действий пользователя, антивирусные пакеты предлагают комплексные варианты защиты. Например, защиту программ электронной почты, чатов, проверку посещаемых пользователями сайтов. Кроме того, антивирусные пакеты все чаще включают в себя программный брандмауэр, механизмы проактивной защиты, а также механизмы фильтрации спама.

5. Белые списки

Что из себя представляют “белые списки”? Существуют два основных подхода к информационной безопасности. Первый подход предполагает, что в операционной системе по умолчанию разрешен запуск любых приложений, если они ранее не внесены в “черный список”. Второй подход, напротив, предполагает, что разрешен запуск только тех программ, которые заранее были внесены в “белый список”, а все остальные программы по умолчанию блокируются. Второй подход к безопасности конечно более предпочтителен в корпоративном мире. Белые списки можно создать, как с помощью встроенных средств операционной системы, так и с помощью стороннего ПО. Антивирусное ПО часто предлагает данную функцию в своем составе. Большинство антивирусных приложений, предлагающих фильтрацию по белому списку, позволяют провести первоначальную настройку очень быстро, с минимальным вниманием со стороны пользователя.

Тем не менее, могут возникнуть ситуации, в которых зависимости файлов программы из белого списка не были правильно определены вами или антивирусным ПО. Это приведет к сбоям приложения или к неправильной его установке. Кроме того, белые списки бессильны против атак, использующих уязвимости обработки документов программами из белого списка. Также следует обратить внимание на самое слабое звено в любой защите: сами сотрудники в спешке могут проигнорировать предупреждение антивирусного ПО и добавить в белый список вредоносное программное обеспечение.

6. Фильтрация спама

Спам рассылки часто применяются для проведения фишинг атак, использующихся для внедрения троянца или другого вредоноса в корпоративную сеть. Пользователи, которые ежедневно обрабатывают большое количество электронной почты, более восприимчивы к фишинг-сообщениям. Поэтому задача ИТ-отдела компании – отфильтровать максимальное количество спама из общего потока электронной почты.

Основные способы фильтрации спама:

- Специализированные поставщики сервисов фильтрации спама;

- ПО для фильтрации спама на собственных почтовых серверах;

- Специализированные хардварные решения, развернутые в корпоративном дата-центре.

7. Поддержка ПО в актуальном состоянии

Своевременное обновление программного обеспечения и применение актуальных заплаток безопасности – важный элемент защиты корпоративной сети от несанкционированного доступа. Производители ПО, как правило, не предоставляют полную информацию о новой найденной дыре в безопасности. Однако злоумышленникам хватает и общего описания уязвимости, чтобы буквально за пару часов после публикации описания новой дыры и заплатки к ней, написать программное обеспечение для эксплуатации этой уязвимости.

На самом деле это достаточно большая проблема для предприятий малого и среднего бизнеса, поскольку обычно используется широкий спектр программных продуктов разных производителей. Часто обновлениям всего парка ПО не уделяется должного внимания, а это практически открытое окно в системе безопасности предприятия. В настоящее время большое количество ПО самостоятельно обновляется с серверов производителя и это снимает часть проблемы. Почему часть? Потому что сервера производителя могут быть взломаны и, под видом легальных обновлений, вы получите свежее вредоносное ПО. А также и сами производители порой выпускают обновления, нарушающие нормальную работу своего ПО. На критически важных участках бизнеса это недопустимо. Для предотвращения подобных инцидентов все получаемые обновления, во-первых, должны быть применены сразу после их выпуска, во-вторых, перед применением они обязательно должны быть тщательно протестированы.

8. Физическая безопасность

Физическая безопасность корпоративной сети является одним из важнейших факторов, который сложно переоценить. Имея физический доступ к сетевому устройству злоумышленник, в большинстве случаев, легко получит доступ к вашей сети. Например, если есть физический доступ к коммутатору и в сети не производится фильтрация МАС-адресов. Хотя и фильтрация MAC в этом случае вас не спасет. Еще одной проблемой является кража или небрежное отношение к жестким дискам после замены в сервере или другом устройстве. Учитывая то, что найденные там пароли могут быть расшифрованы, серверные шкафы и комнаты или ящики с оборудованием должны быть всегда надежно ограждены от проникновения посторонних.

Мы затронули лишь некоторые из наиболее распространенных аспектов безопасности. Важно также обратить внимание на обучение пользователей, периодический независимый аудит информационной безопасности, создание и соблюдение надежной политики информационной безопасности.

Обратите внимание на то, что защита корпоративной сети является достаточно сложной темой, которая постоянно меняется. Вы должны быть уверены, что компания не зависит всего лишь от одного-двух рубежей защиты. Всегда старайтесь следить за актуальной информацией и свежими решениями на рынке информационной безопасности.

Воспользуйтесь надежной защитой корпоративной сети в рамкам услуги «обслуживание компьютеров организаций» в Новосибирске.